Dynamische IP/DHCP

DHCP (Dynamisches Host-Konfigurationsprotokoll) ist ein Netzwerkverwaltungsprotokoll, das für die zentrale dynamische Verwaltung und Konfiguration von Benutzer-IP-Adressen entwickelt wurde. Es ermöglicht Servern die dynamische Zuweisung von IP-Adressen und Konfigurationsinformationen an Clients und unterstützt eine Client/Server-Architektur (C/S).

Die meisten DFÜ-Verbindungen nutzen diesen Typ.

Im DHCP-Protokoll gibt es normalerweise zwei Rollen:

- DHCP-Client: Damit sind in der Regel Endgeräte im Netzwerk wie PCs und Drucker gemeint, die die vom DHCP-Server zugewiesenen IP-Informationen inklusive IP-Adressen und DNS-Einstellungen nutzen.

- DHCP-Server: Der DHCP-Server verwaltet zentral alle IP-Netzwerkkonfigurationsinformationen und verarbeitet DHCP-Anfragen von Clients.

Das DHCP-Protokoll verwendet UDP als Transportprotokoll. Clients senden Nachrichten an Port 67 des DHCP-Servers und der Server antwortet an Port 68 des Clients.

Es gibt drei Möglichkeiten, wie ein DHCP-Server Clients IP-Adressen zuweisen kann:

- Statische Zuordnung: Einem bestimmten Client wird eine IP-Adresse fest zugewiesen.

- Dynamische Zuordnung: Adressen werden den Clients dauerhaft nach dem Zufallsprinzip zugewiesen.

- Leasing-Zuteilung: Adressen werden Clients vorübergehend für eine bestimmte Dauer zugewiesen.

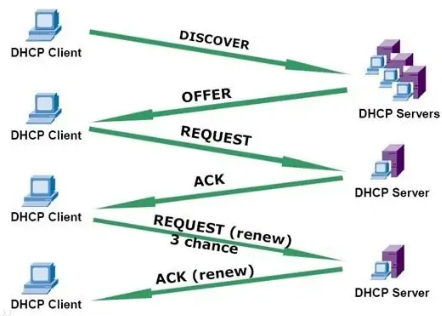

Die dritte Methode ist die am häufigsten verwendete. Der Zeitraum, in dem die Adresse gültig ist, wird als Mietdauer. Bevor die Lease abläuft, muss der Client beim Server eine Verlängerung anfordern. Der Server muss die Anforderung akzeptieren, damit der Client die Adresse weiterhin verwenden kann. Andernfalls wird sie bedingungslos freigegeben.

Die am DHCP-Prozess beteiligten Nachrichtentypen und ihre Funktionen sind wie folgt:

- DHCP-ERKENNUNG: Die erste vom Client gesendete Nachricht zum Starten des DHCP-Prozesses. Sie sendet eine Anforderung für eine IP-Adresse und andere Konfigurationsparameter.

- DHCP-ANGEBOT: Die Antwort des Servers auf die DHCP DISCOVER-Nachricht, die eine gültige IP-Adresse und Konfigurationsinformationen enthält und als Unicast- (oder Broadcast-)Nachricht gesendet wird.

- DHCP-ANFRAGE: Die Antwort des Clients auf die DHCP-OFFER-Nachricht, die die Annahme der Konfiguration anzeigt. Diese Nachricht wird auch gesendet, wenn der Client eine Verlängerung der Lease anfordert.

- DHCP-ABLEHNUNG: Wenn der Client feststellt, dass die zugewiesene IP-Adresse unbrauchbar ist (z. B. aufgrund eines IP-Adresskonflikts), sendet er diese Nachricht, um den Server zu informieren, dass er die Verwendung dieser IP-Adresse vermeiden soll.

- DHCP-Bestätigung: Die Bestätigung der DHCP REQUEST-Nachricht des Clients durch den Server. Der Client erhält die IP-Adresse und die zugehörigen Konfigurationsinformationen erst nach Erhalt dieser Nachricht.

- DHCP NAK: Die Ablehnung der DHCP REQUEST-Nachricht des Clients durch den Server. Nach Erhalt dieser Nachricht startet der Client den DHCP-Prozess neu.

- DHCP-FREIGABE: Der Client gibt die vom Server zugewiesene IP-Adresse freiwillig frei. Nach Erhalt dieser Nachricht verwendet der Server die IP-Adresse erneut und macht sie für andere Clients verfügbar.

- DHCP-INFORMATION: Nachdem eine IP-Adresse erhalten wurde, sendet der Client diese Nachricht, um vom Server zusätzliche Netzwerkkonfigurationsinformationen anzufordern, beispielsweise DNS-Einstellungen.

Zu den Hauptvorteilen des DHCP-Protokolls gehören eine genaue IP-Adresskonfiguration, weniger IP-Adresskonflikte, automatisiertes IP-Adressmanagement und effizientes Änderungsmanagement. Die Aktivierung von DHCP-Diensten in mittleren bis großen Netzwerken ist unerlässlich, da sie den Aufwand für Netzwerkadministratoren bei der Verwaltung von IP-Adresseinstellungen verringert und die Nutzung von IP-Adressen effektiv erhöht.

Statische IP

Statische IP-Wahl, auch als statische IP-Konfiguration bekannt, ist eine Methode der Netzwerkkonfiguration, bei der die IP-Adresse eines Computers oder Geräts manuell festgelegt und nicht automatisch von einem DHCP-Server zugewiesen wird. Dies bedeutet, dass das Gerät bei jeder Verbindung mit dem Netzwerk dieselbe IP-Adresse verwendet.

Bei der statischen IP-Wahl umfasst das Protokoll hauptsächlich ARP (Adressauflösungsprotokoll) Und DNS (Domain Name System). ARP wird verwendet, um IP-Adressen MAC-Adressen für die Kommunikation zwischen Geräten im selben lokalen Netzwerk (LAN) zuzuordnen. DNS wird verwendet, um Domänennamen in IP-Adressen aufzulösen, sodass Benutzer über leicht zu merkende Domänennamen auf Netzwerkressourcen zugreifen können.

Der Interaktionsprozess für die statische IP-Wahl ist wie folgt:

- Konfigurieren der statischen IP-Adresse: Der Benutzer konfiguriert die statische IP-Adresse manuell in den Netzwerkeinstellungen des Computers oder Geräts. Dazu gehört normalerweise das Festlegen der IP-Adresse, der Subnetzmaske, des Standardgateways und der DNS-Serveradressen.

- Herstellen einer Verbindung zum Netzwerk: Nach der Konfiguration versucht das Gerät, eine Verbindung zum Netzwerk herzustellen und bestimmt seine Position im Netzwerk anhand der konfigurierten IP-Adresse und Subnetzmaske.

- ARP-Anfragen und -Antworten: Um mit anderen Geräten kommunizieren zu können, muss das Gerät deren MAC-Adressen kennen. Es sendet einen ARP-Anforderungs-Broadcast, um die MAC-Adresse der Ziel-IP-Adresse anzufragen. Das Zielgerät antwortet mit einer ARP-Antwort, die seine MAC-Adresse enthält, und ermöglicht so die Kommunikation.

- DNS-Abfrage: Wenn der Benutzer versucht, auf Netzwerkressourcen zuzugreifen, sendet das Gerät zunächst eine Abfrage an den DNS-Server, um die IP-Adresse der Ressource abzurufen. Der DNS-Server gibt die entsprechende IP-Adresse zurück, sodass das Gerät mit der Zielressource kommunizieren kann.

- Datenübermittlung: Sobald das Gerät die IP- und MAC-Adressen der Zielressource kennt, kann es über IP-Layer- und Link-Layer-Protokolle (wie TCP/IP und Ethernet) mit ihr kommunizieren.

Statische IP-Wahl ist eine Konfigurationsmethode, bei der die IP-Adresse eines Computers oder Geräts manuell festgelegt wird. Während des Interaktionsprozesses spielen ARP- und DNS-Protokolle eine entscheidende Rolle bei der Adressauflösung und Domänennamenauflösung. Im Vergleich zu DHCP bietet die statische IP-Konfiguration eine stabilere und vorhersehbarere Netzwerkverbindung, erfordert jedoch eine manuelle Verwaltung und Wartung der IP-Adresszuweisung.

PPPoE

Lassen Sie uns zunächst das PPP-Protokoll besprechen.

PPP (Point-to-Point-Protokoll) ist ein Sicherungsschichtprotokoll, das auf der zweiten Schicht des TCP/IP-Protokollstapels ausgeführt wird. Es bietet die Möglichkeit, gekapselte Netzwerkschichtpakete über Punkt-zu-Punkt-Verbindungen zu übertragen. PPP unterstützt sowohl Vollduplex- als auch Halbduplex-Verbindungen und umfasst Authentifizierungsprotokolle wie PAP und CHAP, um die Netzwerksicherheit zu gewährleisten. Das PPP-Protokoll lässt sich leicht erweitern und unterstützt mehrere Netzwerkschichtprotokolle wie IP, IPX und NetBEUI.

Das PPP-Protokoll besteht hauptsächlich aus dem Link Control Protocol (LCP) und dem Network Control Protocol (NCP). LCP wird zum Erstellen, Abbauen und Überwachen von PPP-Datenverbindungen verwendet, während NCP das Format und den Typ der über diese Datenverbindung übertragenen Datenpakete aushandelt.

Der Workflow des PPP-Protokolls ist in mehrere Phasen unterteilt: Tot, Aufbau, Authentifizieren, Netzwerk und Beenden. Beim Aufbau einer Verbindung verhandelt PPP zunächst die LCP-Parameter, darunter, ob SP oder MP verwendet werden soll, die Authentifizierungsmethode und die maximale Übertragungseinheit (MTU). Anschließend verhandelt und konfiguriert NCP das Netzwerkschichtprotokoll, beispielsweise die IP-Adresszuweisung. Nach Beendigung der Kommunikation gibt NCP die Verbindung der Netzwerkschicht frei, LCP gibt die Verbindung der Datenverbindungsschicht frei und schließlich wird die Verbindung der physischen Schicht freigegeben.

PPP wird häufig in DFÜ- und Standleitungsverbindungen wie Modems, ISDN-Leitungen und Glasfaser verwendet. Es unterstützt Funktionen wie Datenkomprimierung, Fehlererkennung und -korrektur sowie Authentifizierung und kann auf verschiedenen Arten physischer Medien verwendet werden.

PPPoE (Point-to-Point-Protokoll über Ethernet) ist ein auf Ethernet basierendes Netzwerktunnelprotokoll, das PPP in Ethernet-Frames kapselt. Durch die Integration des PPP-Protokolls bietet es Funktionen wie Authentifizierung, Verschlüsselung und Komprimierung, die herkömmliches Ethernet nicht bieten kann. Es wird auch für Kabelmodems und DSL-Verbindungen verwendet, die Zugangsdienste über Ethernet-Protokolle bereitstellen.

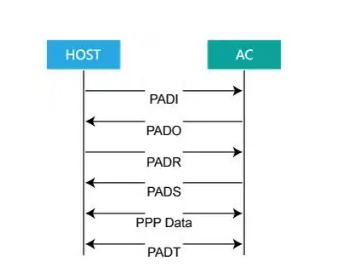

Der Betrieb von PPPoE ist in zwei unterschiedliche Phasen unterteilt: Erkennungsphase und PPP-Sitzungsphase.

Entdeckungsphase:

- PADI (PPPoE Active Discovery Initiation): Der Host sendet ein Startpaket, das auf die Ethernet-Broadcast-Adresse abzielt, wobei das CODE-Feld auf 0x09 (PADI-Code) und die SESSION-ID auf 0x0000 gesetzt ist. Das PADI-Paket muss mindestens ein Tag vom Typ „Service Name“ enthalten, das den gewünschten Service vom Zugriffskonzentrator anfordert.

- PADO (PPPoE Active Discovery-Angebot): Nach dem Empfang des PADI-Pakets sendet der Zugriffskonzentrator als Antwort ein PADO-Paket, das das CODE-Feld auf 0x07 (PADO-Code) und die SESSION-ID immer noch auf 0x0000 gesetzt enthält. Dieses Paket muss ein Tag für den Namen des Zugriffskonzentrators und ein oder mehrere Tags für den Namen des Dienstes enthalten, die die für den Host verfügbaren Diensttypen angeben. Die Host-Uniq-Tag-Werte in PADO und PADI müssen übereinstimmen.

- PADR (Active Discovery Request für PPPoE): Der Host wählt aus den empfangenen Antworten ein geeignetes PADO-Paket aus und sendet ein PADR-Paket an den ausgewählten Zugriffskonzentrator, wobei CODE auf 0x19 (PADR-Code) und SESSION-ID weiterhin auf 0x0000 gesetzt ist. Das PADR-Paket muss ein Tag vom Typ Servicename enthalten, das den angeforderten Dienst angibt.

- PADS (PPPoE Active Discovery Session-Bestätigung): Nach dem Empfang des PADR-Pakets bereitet der Zugriffskonzentrator den Start der PPP-Sitzung vor und sendet ein PADS-Paket zurück, wobei CODE auf 0x65 (PADS-Code) und SESSION-ID auf eine eindeutige PPPoE-Sitzungskennung gesetzt ist, die vom Zugriffskonzentrator generiert wird. Das PADS-Paket muss außerdem ein Tag mit dem Namen des Zugriffskonzentrators enthalten, das den bereitgestellten Dienst bestätigt. Sobald der Host das PADS-Paket empfängt, treten beide Parteien in die PPP-Sitzungsphase ein. Die Host-Uniq-Tag-Werte in PADS und PADR müssen übereinstimmen.

PPP-Sitzungsphase:

- LCP-Verhandlungsphase: Sowohl der Host als auch der Zugriffskonzentrator senden einander LCP-Anforderungsnachrichten und verhandeln dabei die maximale Übertragungseinheit (MTU), ob eine Authentifizierung durchgeführt werden soll und den Authentifizierungstyp.

- Authentifizierungsprozess: PPPoE unterstützt verschiedene Authentifizierungsmethoden, wie PAP (Password Authentication Protocol) und CHAP (Challenge Handshake Authentication Protocol). Während der Authentifizierung werden Benutzername und Passwort verwendet, um die Identität des Benutzers zu überprüfen. Wenn die Authentifizierung erfolgreich ist, wird die Sitzung fortgesetzt; wenn sie fehlschlägt, wird die Sitzung beendet.

- Datenübermittlung: Sobald die PPPoE-Sitzung hergestellt ist, können PPP-Daten in jeder anderen gekapselten PPP-Form gesendet werden, wobei alle Ethernet-Frames Unicast sind. Die SESSION-ID der PPPoE-Sitzung muss unverändert bleiben und muss der während der Erkennungsphase zugewiesene Wert sein.

Zusammengefasst ist PPPoE eine Technologie, die PPP-Verbindungen über Ethernet bereitstellt und die Erstellung von Punkt-zu-Punkt-Tunneln zwischen zwei Ethernet-Schnittstellen innerhalb einer Ethernet-Broadcast-Domäne ermöglicht. Über PPPoE können Benutzer über Breitbanddienste wie ADSL auf das Internet zugreifen.

PPTP

PPTP (Point-to-Point-Tunneling-Protokoll) Dialing ist eine Netzwerkwahlmethode, die das PPTP-Protokoll verwendet, um einen sicheren Virtual Private Network (VPN)-Tunnel über öffentliche Netzwerke aufzubauen. Dadurch können Remotebenutzer sicher auf Unternehmens- oder andere private Netzwerkressourcen zugreifen.

Prinzip

Das Kernprinzip der PPTP-Wahl ist die Kapselungs- und Tunneltechnologie. Dabei wird ein Punkt-zu-Punkt-Tunnel über öffentliche Netzwerke (wie das Internet) aufgebaut, wobei PPP-Pakete (Point to Point Protocol) in IP-Pakete (Internet Protocol) gekapselt werden, um einen sicheren Fernzugriff zu ermöglichen.

Protokoll

Das PPTP-Protokoll basiert auf dem PPP-Protokoll und ist eine VPN-Tunneling-Technologie. Es definiert Anrufsteuerungs- und -verwaltungsprotokolle, die es Servern ermöglichen, eingehende Zugriffe von DFÜ-Verbindungen über leitungsvermittelte PSTN- (Public Switched Telephone Network) oder ISDN- (Integrated Services Digital Network) Leitungen zu verwalten oder leitungsvermittelte Out-of-Band-Verbindungen zu initiieren.

Interaktionsprozess

Der Interaktionsprozess beim PPTP-Wählen kann in mehrere Schritte unterteilt werden:

- Herstellen der PPTP-Verbindung: Der Client initiiert eine PPTP-Verbindungsanforderung, um eine TCP-Verbindung mit dem Server herzustellen. Während dieser TCP-Verbindung verhandeln Client und Server PPTP-Verbindungssteuerungsparameter.

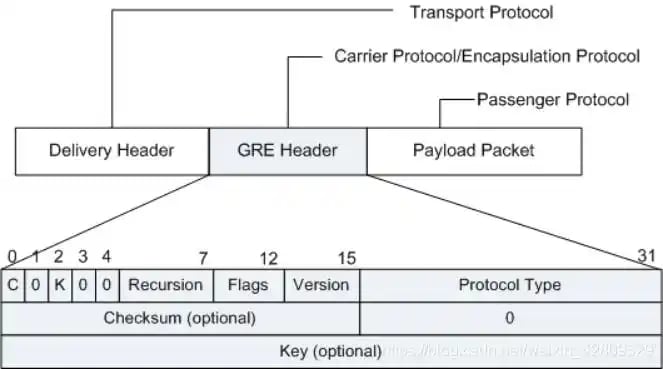

- GRE Tunnel Einrichtung: Sobald die PPTP-Verbindungssteuerungsverhandlung abgeschlossen ist, verwenden Client und Server GRE (Generic Routing Encapsulation) über das IP-Protokoll, um PPP-Datenrahmen zu übertragen. Der GRE-Tunnel kapselt PPP-Datenrahmen für die Übertragung über das öffentliche Netzwerk.

- Aufbau einer PPP-Sitzung: Über dem GRE-Tunnel stellen Client und Server eine PPP-Sitzung her, um Daten und Steuerinformationen zu übertragen und so die Datenintegrität und -sicherheit zu gewährleisten.

- Datenübermittlung: Sobald die PPP-Sitzung erfolgreich hergestellt wurde, kann der Client über die PPTP-Verbindung sicher auf private Netzwerkressourcen auf dem Server zugreifen. Daten werden im PPP-Protokollformat gekapselt und über den GRE-Tunnel im öffentlichen Netzwerk übertragen.

- Authentifizierung und Verschlüsselung (optional): In einigen Fällen kann die PPTP-Verbindung Authentifizierungs- und Verschlüsselungsprozesse umfassen, um die Kommunikationssicherheit zu gewährleisten. Der Authentifizierungsprozess überprüft die Identität und Zugriffsrechte des Clients, während die Verschlüsselung die Vertraulichkeit der Daten schützt.

Überlegungen

PPTP-Wählen eignet sich normalerweise für Netzwerkumgebungen ohne Firewall-Einschränkungen, da es TCP für die Kommunikation verwendet. Aufgrund der relativ geringen Sicherheit bevorzugen viele Unternehmen und Organisationen jedoch sicherere VPN-Protokolle wie L2TP/IPsec oder OpenVPN.

Zusammenfassend lässt sich sagen, dass PPTP-Wählen das PPTP-Protokoll und die GRE-Tunneling-Technologie nutzt, um eine sichere VPN-Verbindung über öffentliche Netzwerke herzustellen, die Remote-Benutzern den Zugriff auf private Netzwerkressourcen ermöglicht. Bei der Wahl von PPTP ist es jedoch wichtig, die Benutzerfreundlichkeit gegen die Sicherheit abzuwägen.

L2TP

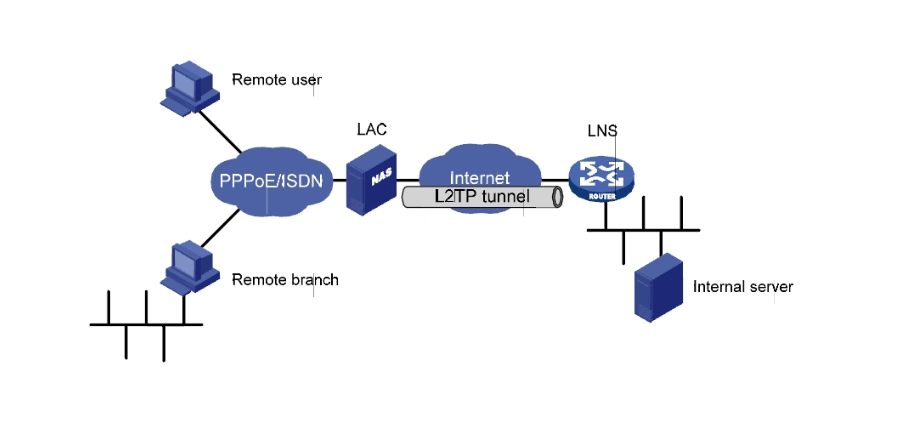

L2TP (Layer 2 Tunneling Protocol) Dialing ist ein Protokoll, das zum Aufbau eines Virtual Private Network (VPN)-Tunnels über öffentliche Netzwerke verwendet wird. Es bietet eine Methode zum Kapseln und Übertragen von Layer-2-Daten über IP-Netzwerke, sodass Remotebenutzer sicher auf Unternehmens- oder andere private Netzwerkressourcen zugreifen können. Nachfolgend finden Sie eine detaillierte Einführung in die Prinzipien, Protokollkomponenten und Interaktionsprozesse von L2TP Dialing.

Prinzip

Das Kernprinzip der L2TP-Wählfunktion ist Tunneltechnologie und Kapselung. Dabei wird ein Layer-2-Tunnel über öffentliche Netzwerke (wie das Internet) aufgebaut, wobei Layer-2-Daten (wie PPP-Frames) in IP-Pakete gekapselt werden, um einen sicheren Zugriff auf Unternehmensnetzwerke zu ermöglichen. Diese Kapselungs- und Tunneltechnologie gewährleistet Datenintegrität und -sicherheit und ermöglicht gleichzeitig eine transparente Datenübertragung über verschiedene Netzwerke hinweg.

Protokoll

Das L2TP-Protokoll basiert auf PPP und Tunneltechnologie. Es definiert, wie Layer-2-Tunnel über IP-Netzwerke erstellt, gewartet und abgebaut werden, und gibt Datenkapselungsformate und Übertragungsmethoden an. Das L2TP-Protokoll bietet außerdem Verwaltungsfunktionen für Tunnel und Sitzungen sowie Flusssteuerungs- und Fehlerbehandlungsmechanismen für die Datenübertragung.

Interaktionsprozess

Der Interaktionsprozess beim L2TP-Wählen kann in mehrere Schritte unterteilt werden:

- Tunnelbau: Der Client (z. B. Remote-Benutzergerät) initiiert eine L2TP-Verbindungsanforderung, um eine TCP-Verbindung mit dem Server (z. B. L2TP-Zugriffskonzentrator oder LNS) herzustellen.

- Sitzungsaufbau: Sobald der Tunnel erfolgreich eingerichtet ist, beginnen Client und Server mit dem Aufbau einer L2TP-Sitzung. Während dieses Vorgangs tauschen beide Parteien Authentifizierungsinformationen aus (falls erforderlich) und verhandeln die erforderlichen Konfigurationen und Parameter.

- Datenkapselung und -übertragung: Der Client kapselt Layer-2-Daten (z. B. PPP-Frames) in L2TP-Datagramme und sendet sie über den eingerichteten Tunnel an den Server. Nach dem Empfang des L2TP-Datagramms entkapselt der Server die Layer-2-Daten und leitet sie an das Zielnetzwerk oder -gerät weiter.

- Datenübertragung und Sitzungsverwaltung: Während der Datenübertragung bietet das L2TP-Protokoll Flusssteuerungs- und Fehlerbehandlungsmechanismen, um eine zuverlässige Datenübertragung zu gewährleisten. Client und Server tauschen regelmäßig Sitzungsstatusinformationen aus, um Konnektivität und Stabilität aufrechtzuerhalten.

- Tunnelabriss: Wenn die L2TP-Verbindung nicht mehr benötigt wird, kann entweder der Client oder der Server eine Tunnelabbauanforderung initiieren. Beide Parteien tauschen Steuernachrichten aus, um den aufgebauten Tunnel und die Sitzung abzubauen.

Sicherheitsüberlegungen

Zur Erhöhung der Sicherheit wird L2TP-Wählen häufig mit IPSec (Internet Protocol Security) kombiniert. IPSec bietet Sicherheitsfunktionen wie Datenverschlüsselung, Integrität und Authentifizierung und gewährleistet so die sichere Übertragung von L2TP-Daten über öffentliche Netzwerke.

Zusammenfassung

L2TP-Wählen verwendet das L2TP-Protokoll und die Tunneltechnologie, um sichere VPN-Tunnel über öffentliche Netzwerke aufzubauen und Remote-Benutzern den Zugriff auf private Netzwerkressourcen zu ermöglichen. Es gewährleistet Datenintegrität und -sicherheit durch Kapselung und Übertragung von Layer-2-Daten. Darüber hinaus kann die Kombination mit Sicherheitsmechanismen wie IPSec die Sicherheit der Datenübertragung weiter verbessern. Wenn Sie jedoch L2TP-Wählen in Betracht ziehen, ist es wichtig, dies entsprechend den spezifischen Anforderungen und Netzwerkumgebungen zu bewerten und zu konfigurieren.

DS-Lite

DS-Lite (Dual-Stack Lite) ist ein Netzwerkprotokoll, das der Erschöpfung der IPv4-Adressen entgegenwirken soll und Benutzern mit privaten IPv4-Adressen ermöglicht, IPv6-Netzwerke zu durchqueren, um auf öffentliche IPv4-Ressourcen zuzugreifen. Mit der rasanten Entwicklung des Internets erschöpfen sich die IPv4-Adressressourcen allmählich, während die Bereitstellung und Popularisierung von IPv6 einige Zeit in Anspruch nehmen wird. Daher wurde die DS-Lite-Technologie als Übergangslösung entwickelt, die es bestehenden IPv4-Benutzern ermöglicht, weiterhin auf IPv4-Anwendungen in einer IPv6-Netzwerkumgebung zuzugreifen.

DS-Lite verwendet IPv4-über-IPv6-Tunneling mithilfe der IPv4-NAT-Technologie. Diese Technik erstellt einen IPv4-Tunnel innerhalb eines IPv6-Netzwerks, sodass IPv4-Pakete über IPv6 übertragen werden können. Genauer gesagt besteht DS-Lite aus zwei Funktionseinheiten: B4 (Grundlegendes Breitband-Überbrückungselement) Und AFTR (Adressfamilien-Übersetzungsrouter). B4 befindet sich auf der Benutzerseite und ist für die Kapselung und Entkapselung von IPv4-Adresstunneln verantwortlich. AFTR befindet sich auf der Netzwerkseite und führt nicht nur die Kapselung und Entkapselung von Tunneln durch, sondern kümmert sich auch um die NAT44-Konvertierung von privaten zu öffentlichen Adressen.

Im DS-Lite-Protokoll sind Kommunikation und Datenübertragung zwischen B4 und AFTR von entscheidender Bedeutung. B4 muss IPv4-Adressen tunneln, was normalerweise eine manuelle Konfiguration oder das Abrufen relevanter Informationen über Protokolle wie DHCPv6 oder ND erfordert, wie etwa die WAN-IPv6-Adresse, die IPv6-Quelladresse für das Tunneln und die Adresse des AFTR-Geräts (die Ziel-IPv6-Adresse für den Tunnel). Sobald diese Details richtig konfiguriert sind, kann B4 IPv4-Pakete im IPv6-Tunnel kapseln und sie über das IPv6-Netzwerk an AFTR senden.

Nach dem Empfang der gekapselten Pakete führt AFTR eine Entkapselung durch, um die ursprünglichen IPv4-Pakete wiederherzustellen. Anschließend führt AFTR eine NAT44-Konvertierung durch und wandelt private Adressen in öffentliche Adressen um, damit die Pakete korrekt an ihre Ziel-IPv4-Server weitergeleitet werden können. Abschließend werden die konvertierten Pakete an den Zielserver gesendet, womit der Kommunikationsprozess abgeschlossen ist.

Die Einführung der DS-Lite-Technologie ermöglicht es Betreibern, IPv4-Benutzer, die auf IPv4-Anwendungen zugreifen, während des IPv6-Entwicklungsprozesses weiterhin zu unterstützen und so das Problem der Erschöpfung von IPv4-Adressen zu verringern. Darüber hinaus bietet DS-Lite Flexibilität und Komfort für die schrittweise Bereitstellung und Umstellung auf IPv6.

Es ist wichtig zu beachten, dass die DS-Lite-Technologie zwar den Mangel an IPv4-Adressen bis zu einem gewissen Grad lindert, aber keine langfristige Lösung darstellt. Mit zunehmender Verbreitung und Reife von IPv6 werden Netzwerke nach und nach auf eine reine IPv6-Umgebung umsteigen. Daher wird DS-Lite eher als Übergangslösung angesehen, um die Kommunikationsanforderungen von IPv4-Benutzern innerhalb eines IPv6-Netzwerks vor der vollständigen Bereitstellung von IPv6 zu unterstützen.

DS-Lite-Interaktionsprozess

Am DS-Lite-Interaktionsprozess sind hauptsächlich benutzerseitige Geräte (normalerweise Heimrouter, die als B4 fungieren) und netzwerkseitige Geräte (AFTR, Address Family Translation Router) beteiligt. Hier ist eine Übersicht über den DS-Lite-Interaktionsprozess:

- Adresskonfiguration: Das benutzerseitige Gerät (B4) erhält eine IPv6-Adresse und andere relevante Informationen von der Netzwerkseite mithilfe von Protokollen wie DHCPv6 oder ND. Diese Informationen werden verwendet, um den IPv4-über-IPv6-Tunnel einzurichten. Gleichzeitig weist B4 IPv4-Benutzern private Adressen zu.

- Kapselung von IPv4-Paketen: Wenn ein Benutzergerät versucht, IPv4-Pakete zu senden, empfängt B4 diese Pakete. Es kapselt die IPv4-Pakete in IPv6-Header ein und verwendet dabei die zuvor erhaltenen IPv6-Adressinformationen als Quell- und Zieladressen für den Tunnel.

- Übertragung über IPv6-Tunnel: Die gekapselten IPv4-Pakete (jetzt Teil des IPv6-Pakets) werden über das IPv6-Netzwerk übertragen. Dieser Vorgang ist für das benutzerseitige Gerät transparent, das nicht wissen muss, dass seine Pakete über einen IPv6-Tunnel übertragen werden.

- Entkapselung bei AFTR: Wenn die gekapselten IPv4-Pakete den netzwerkseitigen AFTR erreichen, führt dieser eine Entkapselung durch. Dabei werden der IPv6-Header und tunnelbezogene Informationen entfernt, um die ursprünglichen IPv4-Pakete wiederherzustellen.

- NAT44 Konvertierung: AFTR führt NAT44 (Network Address Translation) für die entkapselten IPv4-Pakete durch. Das bedeutet, dass AFTR die private Quelladresse des IPv4-Pakets in eine öffentliche Adresse umwandelt, damit das Paket im öffentlichen IPv4-Internet korrekt geroutet werden kann.

- Weiterleitung an Ziel: Nach der NAT44-Konvertierung hat das IPv4-Paket nun eine gültige öffentliche Adresse. AFTR leitet es an den Zielserver weiter. Der Zielserver empfängt und verarbeitet das Paket und sendet dann eine Antwort zurück, die ebenfalls die NAT44-Konvertierung bei AFTR und den Kapselungs-/Entkapselungsprozess bei B4 durchläuft, bevor sie zum Benutzergerät zurückkehrt.

Zusammenfassung

Die Einführung der DS-Lite-Technologie ermöglicht es Betreibern, IPv4-Benutzer, die auf IPv4-Anwendungen zugreifen, während des IPv6-Entwicklungsprozesses weiterhin zu unterstützen und so das Problem der Erschöpfung von IPv4-Adressen zu verringern. Darüber hinaus bietet DS-Lite Flexibilität und Komfort für die schrittweise Einführung und Umstellung auf IPv6. Obwohl DS-Lite den Mangel an IPv4-Adressen lindert, ist es keine langfristige Lösung, da das zukünftige Netzwerk schrittweise auf eine reine IPv6-Umgebung umgestellt wird.

v6 Plus

v6Plus (v6プラス) ist eine von JPNE und mehreren Breitbandbetreibern in Japan entwickelte Internet-Zugangslösung, die auf IPoE (IPv6 over Ethernet) und MAP-E (Mapping of Address and Port using Encapsulation) basiert, um den Mangel an IPv4-Adressen zu beheben. Hier ist eine detaillierte Einführung in diese Lösung:

Protokolle

- IPoE (IPv6 über Ethernet): Dies ist eine Technologie, die IPv6-Pakete über Ethernet überträgt. Im v6Plus-Schema erhalten Benutzer IPv6-Adressen über IPoE.

- MAP-E (Mapping von Adresse und Port mittels Kapselung): Dies ist eine Technik, die IPv4-Adressen IPv6-Adressen zuordnet. Im v6Plus-Schema berechnen Gateways MAP-E-Konfigurationen basierend auf dem IPv6-Präfix (/64) und führen den 4over6-Zugriff über das MAP-E-Protokoll durch.

Verfahren

- Abrufen einer IPv6-Adresse: Das Gateway erhält über das IPoE-Protokoll eine IPv6-Adresse vom Breitbandbetreiber.

- Berechnen der MAP-E-Konfiguration: Das Gateway berechnet die MAP-E-Konfiguration basierend auf dem IPv6-Präfix (/64).

- 4over6 Access abschließen: Das Gateway verwendet das MAP-E-Protokoll, um IPv4-Adressen IPv6-Adressen zuzuordnen und so 4over6-Zugriff zu ermöglichen.

Merkmale

Vorteile:

- Verwendet eine unveränderte Open-Source-Lösung und ist daher für die Open-Source-Router-Community und Router-Hersteller geeignet.

- Benutzer in einem einzelnen Bereich teilen sich eine öffentliche IPv4-Adresse und bieten gleichzeitig einen klaren Bereich bestimmter verfügbarer Ports. Dadurch wird das Problem des IPv4-Mangels mit dem Bedarf der Benutzer an offenen Ports ausgeglichen.

- Keine Einschränkungen hinsichtlich der für den Zugriff auf den Dienst verwendeten Geräte; Benutzer können ihre Router verwenden, indem sie einfach die MAP-E-Funktion am optischen Modem deaktivieren.

- Der MAP-E/4over6-Konfigurationsalgorithmus ist offen und festgelegt, sodass keine Anfrage zu den zugehörigen Parametern beim Bediener erforderlich ist.

Nachteile:

- Eingeschränkte Geräteunterstützung; einige Geräte weisen eine unvollständige Kompatibilität auf, auch wenn sie eine solche Unterstützung behaupten.

- Aus Sicherheitsgründen können Betreiber den Zugriff der Benutzer auf ihre eigenen öffentlichen IPv4-Adressen einschränken, was zu Schwierigkeiten beim Testen der erfolgreichen Portzuordnung führen kann.

- Weitere wesentliche Nachteile sind derzeit nicht erkennbar.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass das v6Plus-Schema den Mangel an IPv4-Adressen wirksam behebt, indem es IPoE- und MAP-E-Technologien verwendet, um einen gemischten Zugriff auf IPv4 und IPv6 zu erreichen.

PPPoA

PPPoA (PPP über ATM) ist ein Netzwerkprotokoll, das PPP- (Point-to-Point Protocol) und ATM- (Asynchronous Transfer Mode) Technologie kombiniert. Dieses Protokoll ermöglicht die Herstellung von PPP-Verbindungen über ATM-Netzwerke und ermöglicht so DFÜ-Internetzugang. Im Vergleich zu PPPoE (PPP over Ethernet) ist PPPoA in praktischen Anwendungen jedoch weniger verbreitet, insbesondere in Heim- und kleinen Netzwerken.

Protokollkomponenten

PPPoA verwendet für die Datenübertragung und Sitzungsverwaltung hauptsächlich das PPP-Protokoll, während ATM die Datenübertragung und -kapselung übernimmt. Das PPP-Protokoll ist für die Herstellung, Aufrechterhaltung und Verwaltung von Netzwerkverbindungen verantwortlich, während ATM einen effizienten Datenübertragungsmechanismus bereitstellt.

Interaktionsprozess

Der Interaktionsprozess beim PPPoA-Wählen umfasst normalerweise die folgenden Schritte:

- Verbindungsaufbau: Das Gerät des Benutzers (z. B. Computer oder Router) stellt über das ATM-Netzwerk eine Verbindung zum PPPoA-Server her. Dabei kann es sich um physische Leitungsverbindungen oder drahtlose Verbindungen handeln.

- Aufbau einer PPP-Sitzung: Sobald die Verbindung hergestellt ist, leitet das Gerät des Benutzers den Prozess zum Aufbau der PPP-Sitzung ein, der Verhandlungen und Konfigurationen von LCP (Link Control Protocol) und NCP (Network Control Protocol) umfasst.

- Authentifizierung und Autorisierung: Nach dem Aufbau der PPP-Sitzung verlangt der Server vom Benutzer möglicherweise eine Authentifizierung, um seine Identität und Zugriffsrechte zu bestätigen. Normalerweise ist dazu die Eingabe eines Benutzernamens und eines Kennworts erforderlich.

- Datenübermittlung: Sobald die Authentifizierung erfolgreich war, kann der Benutzer mit der Datenübertragung über die PPPoA-Verbindung beginnen. Das ATM-Netzwerk überträgt Datenpakete effizient an die Zieladresse.

Abschluss

Es ist wichtig zu beachten, dass PPPoA in praktischen Anwendungen nicht so weit verbreitet ist wie PPPoE. PPPoE ist besser für Heim- und kleine Netzwerke geeignet, da es direkt über Ethernet ausgeführt werden kann, ohne dass zusätzliche ATM-Geräte oder -Netzwerke erforderlich sind. Da die ATM-Technologie nach und nach durch fortschrittlichere Technologien ersetzt wird, hat sich außerdem auch der Anwendungsbereich von PPPoA verringert.

Zusammenfassend lässt sich sagen, dass PPPoA ein Netzwerkprotokoll ist, das PPP- und ATM-Technologien kombiniert, um DFÜ-Verbindungen über ATM-Netzwerke herzustellen. Aufgrund seiner Einschränkungen und der allmählichen Veralterung der ATM-Technologie ist seine Verwendung in modernen Netzwerken jedoch nicht weit verbreitet.

OCN

OCN-Wahl bezieht sich auf die Verbindungsmethode über das Open Computer Network (OCN). OCN ist ein Netzwerk, das Internetzugangsdienste bereitstellt und normalerweise von Telekommunikationsbetreibern oder Internetdienstanbietern (ISPs) betrieben wird. Durch die OCN-Einwahl können Benutzer über Telefonleitungen oder ähnliche Kommunikationsleitungen eine Verbindung zum OCN-Netzwerk herstellen, um auf das Internet zuzugreifen.

Protokollkomponenten

Beim OCN-Wählen kommen hauptsächlich die folgenden Protokolle zum Einsatz:

- PPP (Point-to-Point-Protokoll): PPP wird zum Übertragen von Paketen über Punkt-zu-Punkt-Verbindungen verwendet. Beim OCN-Wählen stellt PPP eine Verbindung zwischen dem Benutzergerät und dem OCN-Netzwerk her. Es unterstützt verschiedene Authentifizierungsmechanismen wie PAP (Password Authentication Protocol) und CHAP (Challenge Handshake Authentication Protocol), um die Verbindungssicherheit zu gewährleisten.

- LCP (Verbindungssteuerungsprotokoll): LCP ist Teil des PPP-Protokolls und wird zum Herstellen, Konfigurieren und Testen von Datenverbindungen verwendet. Während des OCN-Wählvorgangs verhandelt LCP Verbindungsparameter wie Maximum Transmission Unit (MTU) und Magic Numbers.

- IPCP (Internet Protocol Control-Protokoll): IPCP ist eine Erweiterung des PPP-Protokolls, das zum Konfigurieren und Aushandeln von Parametern der IP-Netzwerkschicht verwendet wird. Während der OCN-Wahl wird IPCP verwendet, um dem Benutzergerät IP-Adressen, Standard-Gateways und andere Netzwerkkonfigurationsinformationen zuzuweisen.

Interaktionsprozess

Der Interaktionsprozess beim Wählen einer OCN-Nummer kann wie folgt zusammengefasst werden:

- Benutzergerät initiiert die Wahl: Der Benutzer gibt die von OCN bereitgestellte Telefonnummer in eine Wählsoftware (wie einen Dialer oder ein integriertes Betriebssystemtool) ein, um die Verbindung herzustellen.

- Herstellen einer physischen Verbindung: Die Telefonleitung oder andere Kommunikationsleitungen des Benutzers stellen eine Verbindung zum Zugriffsgerät des OCN-Netzwerks her (z. B. ein Modem oder ein Zugriffsserver).

- LCP-Verhandlung: Das Benutzergerät und das OCN-Netzwerk verhandeln Verbindungsparameter mithilfe von LCP.

- Authentifizierung: Wenn das OCN-Netzwerk eine Authentifizierung erfordert, muss das Benutzergerät zur Überprüfung einen Benutzernamen und ein Kennwort per PAP oder CHAP angeben.

- IPCP-Verhandlung: Nach der Authentifizierung verhandeln das Benutzergerät und das OCN-Netzwerk mithilfe von IPCP über IP-Netzwerkschichtparameter wie IP-Adressen und Standard-Gateways.

- PPP-Verbindung herstellen: Nach Abschluss der obigen Schritte wird eine PPP-Verbindung zwischen dem Benutzergerät und dem OCN-Netzwerk hergestellt.

- Datenübermittlung: Das Benutzergerät kann jetzt über die PPP-Verbindung auf das OCN-Netzwerk und das Internet zugreifen.

- Verbindungsabbruch: Wenn die Datenübertragung abgeschlossen ist oder der Benutzer die Verbindung trennt, wird die PPP-Verbindung beendet und die physische Verbindung freigegeben.

Notiz

Es ist wichtig zu beachten, dass der spezifische OCN-Wählvorgang und die Protokolldetails je nach Betreiber und ISP unterschiedlich sein können. Der obige Inhalt bietet einen grundlegenden Überblick, die tatsächlichen Situationen können jedoch abweichen.

IPoA

IPoA (IP über ATM) ist ein Netzwerkprotokoll, das zum Übertragen von IP-Paketen (Internet Protocol) über ATM-Netzwerke (Asynchronous Transfer Mode) verwendet wird. ATM ist eine verbindungsorientierte, zellenbasierte Übertragungstechnologie, die für Netzwerkkommunikation mit hoher Geschwindigkeit und geringer Latenz geeignet ist. IPoA-Wählen bezeichnet den Vorgang des Herstellens einer DFÜ-Verbindung mithilfe der IPoA-Technologie für den Internetzugang.

Protokollkomponenten

Die Kernidee des IPoA-Protokolls besteht darin, IP-Pakete für die Übertragung in ATM-Zellen zu kapseln. Dazu sind mehrere Schlüsselkomponenten und Protokolle erforderlich:

- ATM-Anpassungsschicht (AAL): Die ATM-Anpassungsschicht ist für die Anpassung von IP-Paketen an den ATM-Zellenstrom verantwortlich. Sie bietet verschiedene Arten von Datenübertragungsdiensten, darunter verbindungsorientierte und verbindungslose Dienste.

- ATM-Schicht: Die ATM-Schicht ist für die Übertragung von Zellen verantwortlich, einschließlich Multiplexing, Demultiplexing, Flusskontrolle und Fehlerkontrolle.

- IP-Schicht: Die IP-Schicht verarbeitet IP-Pakete, einschließlich Routing, Fragmentierung und Neuzusammenstellung.

Interaktionsprozess

Der Interaktionsprozess beim IPoA-Wählen kann grob in die folgenden Schritte unterteilt werden:

- Physischer Verbindungsaufbau: Das Benutzergerät (z. B. Computer oder Router) stellt über das ATM-Netzwerk eine physische Verbindung zum ATM-Switch oder -Router des Dienstanbieters her. Dies beinhaltet normalerweise das Anschließen und Konfigurieren physischer Leitungen.

- Virtueller Verbindungsaufbau am ATM: Nachdem die physische Verbindung hergestellt wurde, müssen das Benutzergerät und das Gerät des Dienstanbieters eine virtuelle ATM-Verbindung herstellen. Dazu gehört das Aushandeln und Konfigurieren von VPI (Virtual Path Identifier) und VCI (Virtual Channel Identifier), um eine End-to-End-ATM-Verbindung herzustellen.

- IP-Adresskonfiguration: Sobald die virtuelle ATM-Verbindung erfolgreich hergestellt wurde, muss das Benutzergerät eine gültige IP-Adresse erhalten. Dies kann über DHCP (Dynamic Host Configuration Protocol) für die automatische Zuweisung oder über eine manuelle statische IP-Konfiguration erfolgen.

- Routenplanung: Das Benutzergerät wählt basierend auf der Ziel-IP-Adresse und den Routing-Tabelleninformationen die geeignete virtuelle ATM-Verbindung für die Datenübertragung aus.

- Datenkapselung und -übertragung: Auf der IP-Schicht werden IP-Pakete in ATM-Zellen gekapselt und über die hergestellte virtuelle ATM-Verbindung an die Zieladresse übertragen.

Abschluss

IPoA ist ein Protokoll, das für die Übertragung von IP-Daten über ATM-Netzwerke entwickelt wurde und einen effizienten und zuverlässigen Internetzugang ermöglicht. Obwohl es seine Vorteile hat, kann die allmähliche Umstellung auf fortschrittlichere Technologien seine Verwendung in modernen Netzwerkumgebungen einschränken.

SFP/SFP+ (1G/2,5G/5G/10G)

SFP/SFP+ (1G/2,5G/5G/10G) SFP-T (1G/2,5G/10G)

SFP-T (1G/2,5G/10G) AOC-Kabel 10G/25G/40G/100G

AOC-Kabel 10G/25G/40G/100G DAC-Kabel 10G/25G/40G/100G

DAC-Kabel 10G/25G/40G/100G QSFP28 QSFP+ SFP28 100G/40G/25G

QSFP28 QSFP+ SFP28 100G/40G/25G Kupfer-zu-Glasfaser-Medienkonverter

Kupfer-zu-Glasfaser-Medienkonverter PCBA-Platine für Glasfaser-Medienkonverter

PCBA-Platine für Glasfaser-Medienkonverter OEO Glasfaser-Medienkonverter

OEO Glasfaser-Medienkonverter Seriell zu Glasfaser-Medienkonverter

Seriell zu Glasfaser-Medienkonverter Video-zu-Glasfaser-Medienkonverter

Video-zu-Glasfaser-Medienkonverter 1000M GPON/EPON ONU

1000M GPON/EPON ONU 10G EPON ONU/XG-PON/XGS-PON

10G EPON ONU/XG-PON/XGS-PON 2.5G GPON/XPON STICK SFP ONU

2.5G GPON/XPON STICK SFP ONU POE GPON/EPON ONU

POE GPON/EPON ONU Drahtloses GPON/EPON ONT

Drahtloses GPON/EPON ONT EPON OLT

EPON OLT GPON OLT

GPON OLT SFP PON Modul

SFP PON Modul Industrielle Switches

Industrielle Switches Verwaltete Switches

Verwaltete Switches POE-Schalter

POE-Schalter Nicht verwaltete Switches

Nicht verwaltete Switches MTP/MPO-Glasfaserkabel

MTP/MPO-Glasfaserkabel Glasfaserkassetten

Glasfaserkassetten Glasfaser-Loopback

Glasfaser-Loopback Optische Kabel und Glasfaser-Pigtails

Optische Kabel und Glasfaser-Pigtails Optische Splitter und Splitterbox

Optische Splitter und Splitterbox Glasfaser-Flanschverbinder

Glasfaser-Flanschverbinder Optische Adapter

Optische Adapter Optischer Dämpfer

Optischer Dämpfer Schnellverbinder und Anschlussfeld

Schnellverbinder und Anschlussfeld CATV-Verstärker

CATV-Verstärker Optischer CATV-Empfänger

Optischer CATV-Empfänger Visuelle Fehlersuche

Visuelle Fehlersuche OTDR

OTDR Optischer Leistungsmesser

Optischer Leistungsmesser Glasfaser-Kennung

Glasfaser-Kennung Glasfaserreiniger

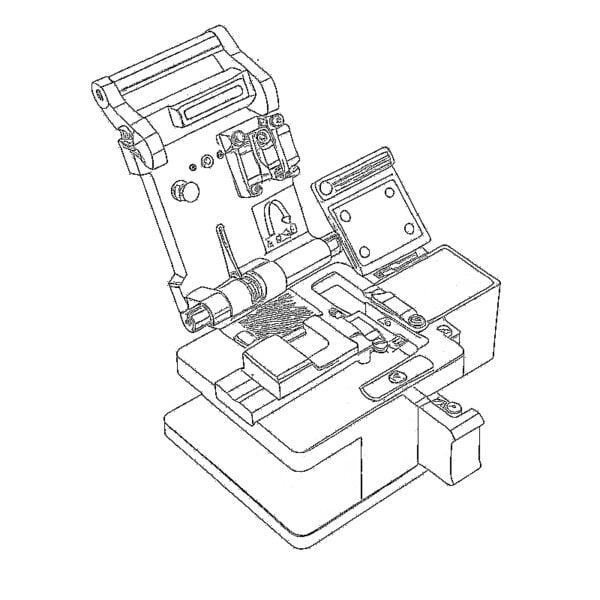

Glasfaserreiniger Faser-Trenn- und Faser-Stripper

Faser-Trenn- und Faser-Stripper Kupferwerkzeuge

Kupferwerkzeuge