IP dynamique/DHCP

DHCP (protocole de configuration dynamique de l'hôte) est un protocole de gestion de réseau conçu pour la gestion et la configuration dynamiques centralisées des adresses IP des utilisateurs. Il permet aux serveurs d'allouer dynamiquement des adresses IP et des informations de configuration aux clients, en prenant en charge une architecture Client/Serveur (C/S).

La plupart des connexions par accès commuté utilisent ce type.

Dans le protocole DHCP, il existe généralement deux rôles :

- Client DHCP:Cela fait généralement référence aux périphériques terminaux du réseau, tels que les PC et les imprimantes, qui utilisent les informations IP allouées par le serveur DHCP, y compris les adresses IP et les paramètres DNS.

- Serveur DHCP:Le serveur DHCP gère de manière centralisée toutes les informations de configuration du réseau IP et gère les requêtes DHCP des clients.

Le protocole DHCP utilise UDP comme protocole de transport. Les clients envoient des messages au port 67 du serveur DHCP et le serveur répond au port 68 du client.

Il existe trois façons pour un serveur DHCP d'attribuer des adresses IP aux clients :

- Allocation statique:Une adresse IP est attribuée de manière permanente à un client spécifique.

- Allocation dynamique:Les adresses sont attribuées aléatoirement aux clients de manière permanente.

- Allocation louée:Les adresses sont attribuées temporairement aux clients pour une durée déterminée.

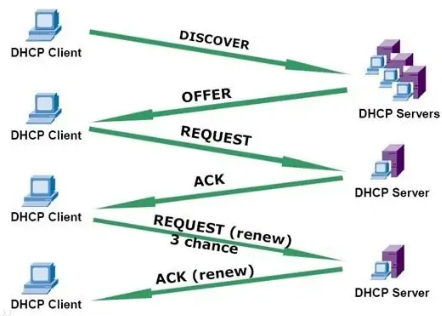

La troisième méthode est la plus couramment utilisée. La période pendant laquelle l'adresse est valide est appelée durée du bail. Avant l'expiration du bail, le client doit demander une prolongation au serveur. Le serveur doit accepter la demande pour que le client puisse continuer à utiliser l'adresse ; dans le cas contraire, elle sera libérée sans condition.

Les types de messages impliqués dans le processus DHCP et leurs fonctions sont les suivants :

- DÉCOUVERTE DHCP:Le premier message envoyé par le client pour lancer le processus DHCP, diffusant une demande d'adresse IP et d'autres paramètres de configuration.

- OFFRE DHCP:La réponse du serveur au message DHCP DISCOVER, contenant une adresse IP valide et des informations de configuration, envoyée sous forme de message de monodiffusion (ou de diffusion).

- DEMANDE DHCP: Réponse du client au message DHCP OFFER, indiquant l'acceptation de la configuration. Ce message est également envoyé lorsque le client demande un renouvellement de bail.

- REFUS DHCP:Si le client découvre que l'adresse IP attribuée est inutilisable (par exemple, en raison d'un conflit d'adresses IP), il envoie ce message pour informer le serveur d'éviter d'utiliser cette adresse IP.

- Accusé de réception DHCP: Accusé de réception par le serveur du message DHCP REQUEST du client. Le client ne reçoit réellement l'adresse IP et les informations de configuration associées qu'à la réception de ce message.

- DHCP N'est pas disponible: Le serveur rejette le message DHCP REQUEST du client. À la réception de ce message, le client redémarre le processus DHCP.

- LIBÉRATION DHCP: Le client libère volontairement l'adresse IP attribuée par le serveur. A la réception de ce message, le serveur recycle l'adresse IP, la rendant disponible pour d'autres clients.

- INFORMATION DHCP:Après avoir obtenu une adresse IP, le client envoie ce message pour demander des informations de configuration réseau supplémentaires au serveur, telles que les paramètres DNS.

Les principaux avantages du protocole DHCP sont la configuration précise des adresses IP, la réduction des conflits d'adresses IP, la gestion automatisée des adresses IP et la gestion efficace des modifications. L'activation des services DHCP dans les réseaux de taille moyenne à grande est essentielle, car elle réduit la charge de travail des administrateurs réseau qui gèrent les paramètres d'adresse IP et augmente efficacement l'utilisation des adresses IP.

IP statique

Numérotation IP statique, également connue sous le nom de configuration IP statique, est une méthode de configuration réseau dans laquelle l'adresse IP d'un ordinateur ou d'un périphérique est définie manuellement plutôt qu'attribuée automatiquement par un serveur DHCP. Cela signifie que chaque fois que l'appareil se connecte au réseau, il utilise la même adresse IP.

Dans la numérotation IP statique, le protocole implique principalement ARP (protocole de résolution d'adresse) et DNS (Système de noms de domaine). Le protocole ARP est utilisé pour mapper les adresses IP aux adresses MAC pour la communication entre les appareils sur le même réseau local (LAN). Le DNS est utilisé pour résoudre les noms de domaine en adresses IP, permettant aux utilisateurs d'accéder aux ressources du réseau via des noms de domaine faciles à mémoriser.

Le processus d’interaction pour la numérotation IP statique est le suivant :

- Configuration de l'adresse IP statique: L'utilisateur configure manuellement l'adresse IP statique dans les paramètres réseau de l'ordinateur ou du périphérique. Cela inclut généralement la définition de l'adresse IP, du masque de sous-réseau, de la passerelle par défaut et des adresses du serveur DNS.

- Connexion au réseau:Après la configuration, l'appareil tente de se connecter au réseau, en déterminant sa position sur le réseau en fonction de l'adresse IP et du masque de sous-réseau configurés.

- Requêtes et réponses ARP:Pour communiquer avec d'autres appareils, l'appareil doit connaître leurs adresses MAC. Il envoie une demande ARP de diffusion pour demander l'adresse MAC de l'adresse IP cible. L'appareil cible répond avec une réponse ARP contenant son adresse MAC, ce qui permet la communication.

- Requête DNS:Lorsque l'utilisateur tente d'accéder aux ressources réseau, l'appareil envoie d'abord une requête au serveur DNS pour obtenir l'adresse IP de la ressource. Le serveur DNS renvoie l'adresse IP correspondante, ce qui permet à l'appareil de communiquer avec la ressource cible.

- Transmission de données:Une fois que l'appareil connaît les adresses IP et MAC de la ressource cible, il peut communiquer avec elle à l'aide des protocoles de couche IP et de couche de liaison (comme TCP/IP et Ethernet).

La numérotation IP statique est une méthode de configuration dans laquelle l'adresse IP d'un ordinateur ou d'un périphérique est définie manuellement. Au cours du processus d'interaction, les protocoles ARP et DNS jouent un rôle crucial dans la résolution d'adresse et la résolution de nom de domaine. Par rapport au DHCP, la configuration IP statique offre une connexion réseau plus stable et prévisible, mais elle nécessite une gestion et une maintenance manuelles de l'allocation d'adresses IP.

PPPoE

Commençons par discuter du protocole PPP.

PPP (protocole point à point) est un protocole de couche de liaison de données qui fonctionne au niveau de la deuxième couche de la pile de protocoles TCP/IP. Il permet de transmettre des paquets de couche réseau encapsulés via des liaisons point à point. PPP prend en charge les liaisons full-duplex et half-duplex et inclut des protocoles d'authentification tels que PAP et CHAP pour garantir la sécurité du réseau. Le protocole PPP est facile à étendre et prend en charge plusieurs protocoles de couche réseau, tels que IP, IPX et NetBEUI.

Le protocole PPP se compose principalement du protocole de contrôle de liaison (LCP) et du protocole de contrôle de réseau (NCP). Le protocole LCP est utilisé pour établir, supprimer et surveiller les liaisons de données PPP, tandis que le protocole NCP négocie le format et le type de paquets de données transmis sur cette liaison de données.

Le flux de travail du protocole PPP est divisé en plusieurs étapes : Dead (déconnexion), Establish (établissement), Authenticate (authentification), Network (mise en réseau) et Terminate (arrêt). Lors de l'établissement d'une connexion, PPP négocie d'abord les paramètres LCP, notamment l'utilisation de SP ou MP, la méthode d'authentification et l'unité de transmission maximale (MTU). Ensuite, NCP négocie et configure le protocole de couche réseau, comme l'allocation d'adresses IP. Une fois la communication terminée, NCP libère la connexion de couche réseau, LCP libère la connexion de couche liaison de données et enfin, la connexion de couche physique est libérée.

Le protocole PPP est largement utilisé dans les connexions par ligne commutée et dédiée, telles que les modems, les lignes RNIS et la fibre optique. Il prend en charge des fonctionnalités telles que la compression des données, la détection et la correction des erreurs et l'authentification, et peut être utilisé sur différents types de supports physiques.

PPPoE (protocole point à point sur Ethernet) est un protocole de tunneling réseau basé sur Ethernet qui encapsule le PPP dans des trames Ethernet. En intégrant le protocole PPP, il fournit des fonctionnalités telles que l'authentification, le cryptage et la compression, que l'Ethernet traditionnel ne peut pas offrir. Il est également utilisé pour les modems câble et les connexions DSL qui fournissent des services d'accès via des protocoles Ethernet.

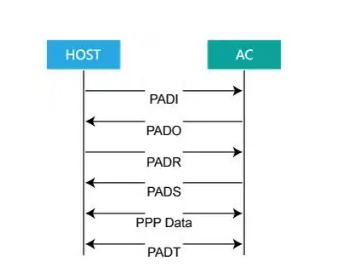

Le fonctionnement de PPPoE est divisé en deux phases distinctes : la phase de découverte et la phase de session PPP.

Phase de découverte :

- PADI (initiation à la découverte active PPPoE): L'hôte diffuse un paquet d'initiation, ciblant l'adresse de diffusion Ethernet, avec le champ CODE défini sur 0x09 (code PADI) et SESSION-ID défini sur 0x0000. Le paquet PADI doit contenir au moins une balise de type de nom de service, demandant le service souhaité au concentrateur d'accès.

- PADO (Offre de découverte active PPPoE): À la réception du paquet PADI, le concentrateur d'accès envoie en réponse un paquet PADO contenant le champ CODE défini sur 0x07 (code PADO) et le SESSION-ID toujours défini sur 0x0000. Ce paquet doit inclure une balise de type de nom de concentrateur d'accès et une ou plusieurs balises de type de nom de service, indiquant les types de services disponibles pour l'hôte. Les valeurs de la balise Host-Uniq dans PADO et PADI doivent correspondre.

- PADR (demande de découverte active PPPoE): L'hôte sélectionne un paquet PADO approprié parmi les réponses reçues et envoie un paquet PADR au concentrateur d'accès sélectionné, avec CODE défini sur 0x19 (code PADR) et SESSION-ID toujours défini sur 0x0000. Le paquet PADR doit contenir une balise de type de nom de service indiquant le service demandé.

- PADS (confirmation de session de découverte active PPPoE): Après avoir reçu le paquet PADR, le concentrateur d'accès se prépare à démarrer la session PPP et renvoie un paquet PADS, avec CODE défini sur 0x65 (code PADS) et SESSION-ID défini sur un identifiant de session PPPoE unique généré par le concentrateur d'accès. Le paquet PADS doit également inclure une balise de type de nom de concentrateur d'accès confirmant le service fourni. Une fois que l'hôte reçoit le paquet PADS, les deux parties entrent dans la phase de session PPP. Les valeurs de balise Host-Uniq dans PADS et PADR doivent correspondre.

Phase de session PPP :

- Étape de négociation du LCP:L'hôte et le concentrateur d'accès s'envoient mutuellement des messages de demande LCP, négociant l'unité de transmission maximale (MTU), l'authentification et le type d'authentification.

- Processus d'authentification: PPPoE prend en charge plusieurs méthodes d'authentification, telles que PAP (Password Authentication Protocol) et CHAP (Challenge Handshake Authentication Protocol). Lors de l'authentification, le nom d'utilisateur et le mot de passe sont utilisés pour vérifier l'identité de l'utilisateur. Si l'authentification réussit, la session continue ; si elle échoue, la session est terminée.

- Transmission de données:Une fois la session PPPoE établie, les données PPP peuvent être envoyées sous toute autre forme encapsulée PPP, toutes les trames Ethernet étant monodiffusion. L'ID de session de la session PPPoE doit rester inchangé et doit être la valeur attribuée pendant la phase de découverte.

En résumé, PPPoE est une technologie qui fournit des connexions PPP sur Ethernet, permettant la création de tunnels point à point entre deux interfaces Ethernet au sein d'un domaine de diffusion Ethernet. Grâce à PPPoE, les utilisateurs peuvent accéder à Internet via des services haut débit comme l'ADSL.

PPTP

PPTP (protocole de tunneling point à point) La numérotation est une méthode de numérotation réseau qui utilise le protocole PPTP pour établir un tunnel VPN (Virtual Private Network) sécurisé sur les réseaux publics. Cela permet aux utilisateurs distants d'accéder en toute sécurité aux ressources de l'entreprise ou à d'autres ressources du réseau privé.

Principe

Le principe de base de la numérotation PPTP est la technologie d'encapsulation et de tunneling. Elle établit un tunnel point à point sur les réseaux publics (comme Internet), encapsulant les paquets PPP (Point to Point Protocol) dans les paquets IP (Internet Protocol) pour permettre un accès distant sécurisé.

Protocole

Le protocole PPTP est basé sur le protocole PPP en tant que technologie de tunneling VPN. Il définit les protocoles de contrôle et de gestion des appels, permettant aux serveurs de gérer l'accès entrant à partir de connexions commutées sur des lignes à commutation de circuits PSTN (Public Switched Telephone Network) ou ISDN (Integrated Services Digital Network), ou d'initier des connexions à commutation de circuits hors bande.

Processus d'interaction

Le processus d'interaction pour la numérotation PPTP peut être décomposé en plusieurs étapes :

- Établissement de la connexion PPTP: Le client lance une demande de connexion PPTP pour établir une connexion TCP avec le serveur. Au cours de cette connexion TCP, le client et le serveur négocient les paramètres de contrôle de liaison PPTP.

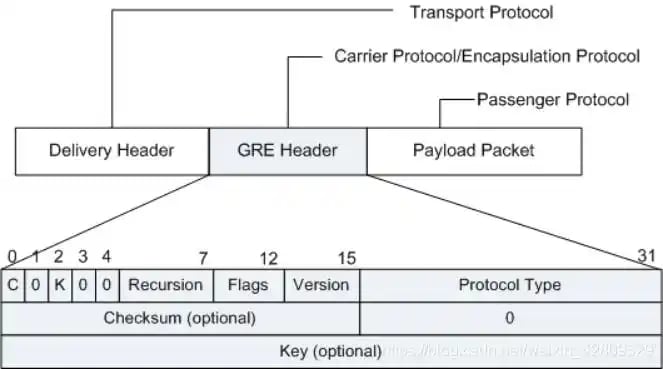

- Établissement du tunnel GRE:Une fois la négociation du contrôle de liaison PPTP terminée, le client et le serveur utilisent le protocole GRE (Generic Routing Encapsulation) sur IP pour transporter les trames de données PPP. Le tunnel GRE encapsule les trames de données PPP pour la transmission sur le réseau public.

- Établissement de la session PPP:Au-dessus du tunnel GRE, le client et le serveur établissent une session PPP pour transmettre des données et contrôler les informations, garantissant ainsi l'intégrité et la sécurité des données.

- Transmission de données:Une fois la session PPP établie avec succès, le client peut accéder en toute sécurité aux ressources du réseau privé sur le serveur via la connexion PPTP. Les données sont encapsulées au format du protocole PPP et transmises via le tunnel GRE sur le réseau public.

- Authentification et cryptage (facultatif):Dans certains cas, la connexion PPTP peut impliquer des processus d'authentification et de chiffrement pour garantir la sécurité des communications. Le processus d'authentification vérifie l'identité et les droits d'accès du client, tandis que le chiffrement protège la confidentialité des données.

Considérations

La numérotation PPTP est généralement adaptée aux environnements réseau sans restrictions de pare-feu, car elle utilise TCP pour la communication. Cependant, en raison de sa sécurité relativement faible, de nombreuses entreprises et organisations préfèrent des protocoles VPN plus sécurisés, tels que L2TP/IPsec ou OpenVPN.

En conclusion, la numérotation PPTP utilise le protocole PPTP et la technologie de tunneling GRE pour établir une connexion VPN sécurisée sur les réseaux publics, permettant aux utilisateurs distants d'accéder aux ressources du réseau privé. Cependant, lorsque l'on envisage la numérotation PPTP, il est essentiel de mettre en balance sa commodité et sa sécurité.

L2TP

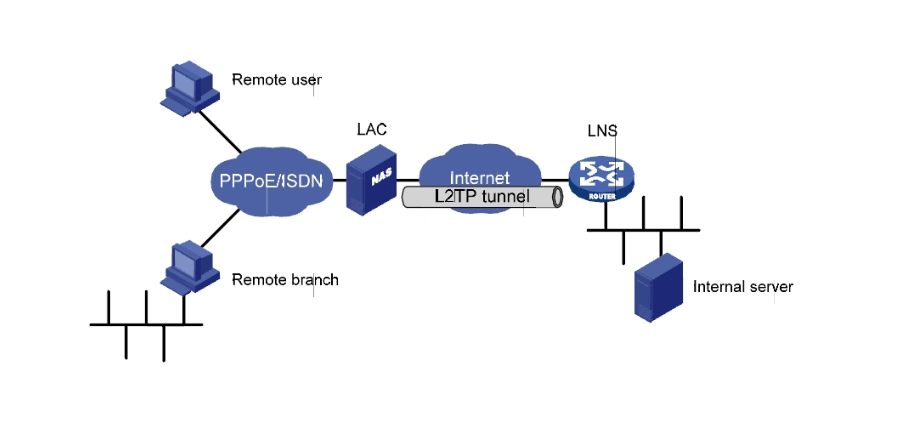

L2TP (protocole de tunneling de couche 2) La numérotation est un protocole utilisé pour établir un tunnel de réseau privé virtuel (VPN) sur les réseaux publics. Il fournit une méthode d'encapsulation et de transmission de données de couche 2 sur les réseaux IP, permettant aux utilisateurs distants d'accéder en toute sécurité aux ressources d'entreprise ou à d'autres ressources de réseau privé. Vous trouverez ci-dessous une introduction détaillée aux principes de la numérotation L2TP, aux composants du protocole et au processus d'interaction.

Principe

Le principe de base de la numérotation L2TP est la technologie de tunneling et d'encapsulation. Elle établit un tunnel de couche 2 sur les réseaux publics (comme Internet), encapsulant les données de couche 2 (telles que les trames PPP) dans des paquets IP pour permettre un accès sécurisé aux réseaux d'entreprise. Cette technologie d'encapsulation et de tunneling garantit l'intégrité et la sécurité des données tout en permettant une transmission transparente des données sur différents réseaux.

Protocole

Le protocole L2TP est basé sur la technologie PPP et de tunneling. Il définit comment établir, maintenir et supprimer les tunnels de couche 2 sur les réseaux IP, en spécifiant les formats d'encapsulation des données et les méthodes de transmission. Le protocole L2TP fournit également des fonctions de gestion des tunnels et des sessions, ainsi que des mécanismes de contrôle de flux et de gestion des erreurs pour la transmission de données.

Processus d'interaction

Le processus d'interaction pour la numérotation L2TP peut être décomposé en plusieurs étapes :

- Etablissement du tunnel:Le client (par exemple, un périphérique utilisateur distant) lance une demande de connexion L2TP pour établir une connexion TCP avec le serveur (par exemple, un concentrateur d'accès L2TP ou LNS).

- Établissement de la session:Une fois le tunnel correctement établi, le client et le serveur commencent à établir une session L2TP. Au cours de ce processus, les deux parties échangent des informations d'authentification (si nécessaire) et négocient les configurations et paramètres nécessaires.

- Encapsulation et transmission des données: Le client encapsule les données de couche 2 (telles que les trames PPP) dans des datagrammes L2TP et les envoie via le tunnel établi au serveur. À la réception du datagramme L2TP, le serveur décapsule les données de couche 2 et les transmet au réseau ou au périphérique cible.

- Transmission de données et gestion des sessions:Pendant la transmission des données, le protocole L2TP fournit des mécanismes de contrôle de flux et de gestion des erreurs pour garantir un transfert de données fiable. Le client et le serveur échangent périodiquement des informations sur l'état de la session pour maintenir la connectivité et la stabilité.

- Démolition du tunnel:Lorsque la connexion L2TP n'est plus nécessaire, le client ou le serveur peut lancer une demande de suppression du tunnel. Les deux parties échangent des messages de contrôle pour démanteler le tunnel et la session établis.

Considérations de sécurité

Pour améliorer la sécurité, la numérotation L2TP est souvent combinée avec IPSec (Internet Protocol Security). IPSec offre des fonctionnalités de sécurité telles que le cryptage des données, l'intégrité et l'authentification, garantissant la transmission sécurisée des données L2TP sur les réseaux publics.

Résumé

La numérotation L2TP utilise le protocole L2TP et la technologie de tunneling pour établir des tunnels VPN sécurisés sur les réseaux publics, permettant aux utilisateurs distants d'accéder aux ressources du réseau privé. Elle garantit l'intégrité et la sécurité des données grâce à l'encapsulation et à la transmission des données de couche 2. De plus, la combinaison avec des mécanismes de sécurité comme IPSec peut encore améliorer la sécurité de la transmission des données. Cependant, lors de l'examen de la numérotation L2TP, il est essentiel d'évaluer et de configurer en fonction des besoins et des environnements réseau spécifiques.

DS Lite

DS-Lite (Dual Stack Lite) est un protocole réseau conçu pour remédier à l'épuisement des adresses IPv4, permettant aux utilisateurs disposant d'adresses IPv4 privées de traverser les réseaux IPv6 pour accéder aux ressources publiques IPv4. Avec le développement rapide d'Internet, les ressources d'adresses IPv4 s'épuisent progressivement, tandis que le déploiement et la popularisation d'IPv6 prendront du temps. Ainsi, la technologie DS-Lite est apparue comme une solution transitoire, permettant aux utilisateurs IPv4 existants de continuer à accéder aux applications IPv4 dans un environnement réseau IPv6.

DS-Lite utilise la tunnellisation IPv4 sur IPv6 à l'aide de la technologie IPv4 NAT. Cette technique établit un tunnel IPv4 au sein d'un réseau IPv6, permettant aux paquets IPv4 d'être transmis sur IPv6. Plus précisément, DS-Lite se compose de deux entités fonctionnelles : B4 (Élément de base de pontage à large bande) et AFTR (routeur de traduction de famille d'adresses). B4 se trouve du côté utilisateur, responsable de l'encapsulation et de la décapsulation des tunnels d'adresses IPv4. AFTR, situé du côté réseau, effectue non seulement l'encapsulation et la décapsulation des tunnels, mais gère également la conversion NAT44 des adresses privées aux adresses publiques.

Dans le protocole DS-Lite, la communication et la transmission de données entre B4 et AFTR sont essentielles. B4 doit tunneliser les adresses IPv4, ce qui nécessite généralement une configuration manuelle ou l'obtention d'informations pertinentes via des protocoles tels que DHCPv6 ou ND, telles que l'adresse IPv6 WAN, l'adresse source IPv6 pour le tunneling et l'adresse du périphérique AFTR (l'adresse IPv6 de destination du tunnel). Une fois ces détails correctement configurés, B4 peut encapsuler les paquets IPv4 dans le tunnel IPv6 et les envoyer à AFTR via le réseau IPv6.

À la réception des paquets encapsulés, AFTR effectue une décapsulation pour restaurer les paquets IPv4 d'origine. Ensuite, AFTR exécute la conversion NAT44, transformant les adresses privées en adresses publiques afin que les paquets puissent être correctement acheminés vers leurs serveurs IPv4 cibles. Enfin, les paquets convertis sont envoyés au serveur cible, ce qui termine le processus de communication.

L'introduction de la technologie DS-Lite permet aux opérateurs de continuer à prendre en charge les utilisateurs IPv4 accédant aux applications IPv4 pendant le processus d'évolution d'IPv6, atténuant ainsi le problème d'épuisement des adresses IPv4. De plus, DS-Lite offre flexibilité et commodité pour le déploiement progressif et la transition vers IPv6.

Il est important de noter que même si la technologie DS-Lite permet de remédier dans une certaine mesure aux pénuries d'adresses IPv4, elle ne constitue pas une solution à long terme. À mesure que l'IPv6 se répand et mûrit, les réseaux passeront progressivement à un environnement IPv6 pur. Par conséquent, DS-Lite est davantage considéré comme une solution transitoire pour répondre aux besoins de communication des utilisateurs IPv4 au sein d'un réseau IPv6 avant le déploiement complet d'IPv6.

Processus d'interaction DS-Lite

Le processus d'interaction DS-Lite implique principalement des périphériques côté utilisateur (généralement des routeurs domestiques agissant comme B4) et des périphériques côté réseau (AFTR, Address Family Translation Router). Voici un aperçu du processus d'interaction DS-Lite :

- Configuration de l'adresse:Le périphérique côté utilisateur (B4) obtient une adresse IPv6 et d'autres informations pertinentes du côté réseau à l'aide de protocoles tels que DHCPv6 ou ND. Ces informations sont utilisées pour établir le tunnel IPv4 sur IPv6. Simultanément, B4 attribue des adresses privées aux utilisateurs IPv4.

- Encapsulation des paquets IPv4:Lorsqu'un périphérique utilisateur tente d'envoyer des paquets IPv4, B4 reçoit ces paquets. Il encapsule les paquets IPv4 dans des en-têtes IPv6, en utilisant les informations d'adresse IPv6 obtenues précédemment comme adresses source et de destination du tunnel.

- Transmission via tunnel IPv6:Les paquets IPv4 encapsulés (qui font désormais partie du paquet IPv6) sont transmis via le réseau IPv6. Ce processus est transparent pour le périphérique côté utilisateur, qui n'a pas besoin de savoir que ses paquets sont transmis via un tunnel IPv6.

- Décapsulation chez AFTR:Lorsque les paquets IPv4 encapsulés atteignent l'AFTR côté réseau, celui-ci effectue une décapsulation. Cela implique la suppression de l'en-tête IPv6 et des informations liées au tunnel pour restaurer les paquets IPv4 d'origine.

- Conversion NAT44: AFTR effectue une traduction d'adresse réseau (NAT44) sur les paquets IPv4 décapsulés. Cela signifie qu'AFTR convertit l'adresse source privée du paquet IPv4 en une adresse publique afin que le paquet puisse être correctement acheminé sur l'Internet IPv4 public.

- Transfert vers la cible:Après la conversion NAT44, le paquet IPv4 dispose désormais d'une adresse publique valide. AFTR le transmet au serveur cible. Le serveur cible reçoit et traite le paquet, puis renvoie une réponse, qui passera également par la conversion NAT44 à AFTR et le processus d'encapsulation/décapsulation à B4 avant de revenir au périphérique utilisateur.

Résumé

L'introduction de la technologie DS-Lite permet aux opérateurs de continuer à prendre en charge les utilisateurs IPv4 accédant aux applications IPv4 pendant le processus d'évolution d'IPv6, atténuant ainsi le problème d'épuisement des adresses IPv4. De plus, DS-Lite offre flexibilité et commodité pour le déploiement progressif et la transition vers IPv6. Cependant, même si DS-Lite atténue la pénurie d'adresses IPv4, il ne s'agit pas d'une solution à long terme, car le futur réseau passera progressivement à un environnement IPv6 pur.

v6 Plus

v6Plus (v6プラス) est une solution d'accès Internet développée par JPNE et plusieurs opérateurs haut débit au Japon, basée sur les technologies IPoE (IPv6 sur Ethernet) et MAP-E (Mapping of Address and Port using Encapsulation) pour remédier aux pénuries d'adresses IPv4. Voici une présentation détaillée de cette solution :

Protocoles

- IPoE (IPv6 sur Ethernet):Il s'agit d'une technologie qui transmet des paquets IPv6 via Ethernet. Dans le schéma v6Plus, les utilisateurs obtiennent des adresses IPv6 via IPoE.

- MAP-E (Mappage d'adresse et de port à l'aide d'encapsulation):Il s'agit d'une technique qui permet de mapper les adresses IPv4 sur les adresses IPv6. Dans le schéma v6Plus, les passerelles calculent les configurations MAP-E en fonction du préfixe IPv6 (/64) et effectuent l'accès 4over6 via le protocole MAP-E.

Processus

- Obtention d'une adresse IPv6:La passerelle obtient une adresse IPv6 auprès de l'opérateur haut débit via le protocole IPoE.

- Calcul de la configuration MAP-E:La passerelle calcule la configuration MAP-E en fonction du préfixe IPv6 (/64).

- Terminer l'accès 4over6:La passerelle utilise le protocole MAP-E pour mapper les adresses IPv4 aux adresses IPv6, permettant ainsi l'accès 4over6.

Caractéristiques

Avantages :

- Utilise une solution open source non modifiée, ce qui la rend conviviale pour la communauté des routeurs open source et les fabricants de routeurs.

- Les utilisateurs d'une même zone partagent une adresse IPv4 publique tout en fournissant une plage claire de ports spécifiques disponibles, équilibrant ainsi le problème de pénurie d'IPv4 avec les utilisateurs ayant besoin de ports ouverts.

- Aucune restriction sur les appareils utilisés pour accéder au service ; les utilisateurs peuvent utiliser leurs routeurs en désactivant simplement la fonction MAP-E sur le modem optique.

- L'algorithme de configuration MAP-E/4over6 est ouvert et fixe, ce qui élimine le besoin de se renseigner sur les paramètres associés auprès de l'opérateur.

Inconvénients :

- Prise en charge limitée des appareils, certains appareils présentant une compatibilité imparfaite même s'ils prétendent la prendre en charge.

- Pour des raisons de sécurité, les opérateurs peuvent empêcher les utilisateurs d'accéder à leurs propres adresses IPv4 publiques, ce qui entraîne des inconvénients lors des tests de réussite du mappage de ports.

- Actuellement, aucun autre inconvénient significatif n’a été identifié.

Résumé

En résumé, le schéma v6Plus résout efficacement les pénuries d’adresses IPv4 en utilisant les technologies IPoE et MAP-E pour obtenir un accès mixte à la fois à IPv4 et à IPv6.

PPPoA

PPPoA (PPP sur ATM) est un protocole réseau qui combine les technologies PPP (Point-to-Point Protocol) et ATM (Asynchronous Transfer Mode). Ce protocole permet l'établissement de connexions PPP sur des réseaux ATM, permettant ainsi un accès Internet par ligne commutée. Cependant, par rapport à PPPoE (PPP sur Ethernet), PPPoA est moins courant dans les applications pratiques, en particulier dans les réseaux domestiques et de petite taille.

Composants du protocole

PPPoA s'appuie principalement sur le protocole PPP pour la transmission des données et la gestion des sessions, tandis qu'ATM gère la transmission et l'encapsulation des données. Le protocole PPP est responsable de l'établissement, de la maintenance et de la gestion des connexions réseau, tandis qu'ATM fournit un mécanisme de transmission de données efficace.

Processus d'interaction

Le processus d’interaction pour la numérotation PPPoA implique généralement les étapes suivantes :

- Établissement de la connexion: L'appareil de l'utilisateur (par exemple, un ordinateur ou un routeur) se connecte au serveur PPPoA via le réseau ATM. Cela peut impliquer des connexions de ligne physique ou des connexions sans fil.

- Établissement de la session PPP:Une fois la connexion établie, l'appareil de l'utilisateur lance le processus d'établissement de session PPP, qui comprend les négociations et les configurations LCP (Link Control Protocol) et NCP (Network Control Protocol).

- Authentification et autorisation:Après avoir établi la session PPP, le serveur peut demander à l'utilisateur de s'authentifier pour vérifier son identité et ses droits d'accès, impliquant généralement la saisie d'un nom d'utilisateur et d'un mot de passe.

- Transmission de données:Une fois l'authentification réussie, l'utilisateur peut commencer la transmission de données via la connexion PPPoA. Le réseau ATM transmet efficacement les paquets de données à l'adresse cible.

Conclusion

Il est important de noter que le protocole PPPoA n'est pas aussi largement utilisé que le protocole PPPoE dans les applications pratiques. Le protocole PPPoE est plus adapté aux réseaux domestiques et de petite taille, car il peut fonctionner directement via Ethernet sans nécessiter de périphériques ou de réseaux ATM supplémentaires. De plus, la technologie ATM étant progressivement remplacée par des technologies plus avancées, le champ d'application du protocole PPPoA a également diminué.

En résumé, PPPoA est un protocole réseau qui combine les technologies PPP et ATM pour établir des connexions par accès commuté sur les réseaux ATM. Cependant, en raison de ses limites et de l'obsolescence progressive de la technologie ATM, son utilisation dans les réseaux modernes n'est pas répandue.

OCN

Numérotation OCN désigne la méthode de connexion via le réseau informatique ouvert (OCN). L'OCN est un réseau qui fournit des services d'accès à Internet, généralement exploités par des opérateurs de télécommunications ou des fournisseurs d'accès Internet (FAI). La numérotation OCN permet aux utilisateurs de se connecter au réseau OCN via des lignes téléphoniques ou des lignes de communication similaires pour accéder à Internet.

Composants du protocole

La numérotation OCN implique principalement les protocoles suivants :

- PPP (protocole point à point): Le protocole PPP est utilisé pour transmettre des paquets sur des liaisons point à point. Dans la numérotation OCN, le protocole PPP établit une connexion entre le périphérique utilisateur et le réseau OCN. Il prend en charge divers mécanismes d'authentification, tels que PAP (Password Authentication Protocol) et CHAP (Challenge Handshake Authentication Protocol), pour garantir la sécurité de la connexion.

- LCP (protocole de contrôle de liaison):LCP fait partie du protocole PPP, utilisé pour établir, configurer et tester les connexions de liaison de données. Pendant le processus de numérotation OCN, LCP négocie les paramètres de connexion tels que l'unité de transmission maximale (MTU) et les numéros magiques.

- IPCP (Protocole de contrôle du protocole Internet): IPCP est une extension du protocole PPP utilisée pour configurer et négocier les paramètres de la couche réseau IP. Lors de la numérotation OCN, IPCP est utilisé pour attribuer des adresses IP, des passerelles par défaut et d'autres informations de configuration réseau au périphérique utilisateur.

Processus d'interaction

Le processus d'interaction pour la numérotation OCN peut être résumé comme suit :

- L'appareil utilisateur lance la numérotation:L'utilisateur saisit le numéro de téléphone fourni par OCN dans un logiciel de numérotation (comme un numéroteur ou un outil intégré au système d'exploitation) pour initier la connexion.

- Établir une connexion physique:La ligne téléphonique de l'utilisateur ou d'autres lignes de communication se connectent au périphérique d'accès du réseau OCN (comme un modem ou un serveur d'accès).

- Négociation LCP:Le périphérique utilisateur et le réseau OCN négocient les paramètres de connexion à l'aide de LCP.

- Authentification:Si le réseau OCN requiert une authentification, l'appareil utilisateur doit fournir un nom d'utilisateur et un mot de passe à l'aide de PAP ou CHAP pour vérification.

- Négociation IPCP:Une fois authentifié, le périphérique utilisateur et le réseau OCN négocient les paramètres de la couche réseau IP à l'aide d'IPCP, tels que les adresses IP et les passerelles par défaut.

- Établir une connexion PPP:Une fois les étapes ci-dessus terminées, une connexion PPP est établie entre le périphérique utilisateur et le réseau OCN.

- Transmission de données:L'appareil utilisateur peut désormais accéder au réseau OCN et à Internet via la connexion PPP.

- Fin de connexion:Lorsque la transmission des données est terminée ou que l'utilisateur se déconnecte, la connexion PPP est interrompue et la connexion physique est libérée.

Note

Il est important de noter que le processus de numérotation OCN spécifique et les détails du protocole peuvent varier en fonction des différents opérateurs et FAI. Le contenu ci-dessus fournit un aperçu de base, mais les situations réelles peuvent différer.

IPoA

IPoA (IP sur ATM) est un protocole réseau utilisé pour transmettre des paquets IP (Internet Protocol) sur des réseaux ATM (Asynchronous Transfer Mode). ATM est une technologie de transmission cellulaire orientée connexion adaptée aux communications réseau à haut débit et à faible latence. La numérotation IPoA fait référence au processus d'établissement d'une connexion commutée à l'aide de la technologie IPoA pour accéder à Internet.

Composants du protocole

L'idée principale du protocole IPoA est d'encapsuler les paquets IP dans des cellules ATM pour la transmission. Cela implique plusieurs composants et protocoles clés :

- Couche d'adaptation ATM (AAL):La couche d'adaptation ATM est responsable de l'adaptation des paquets IP au flux de cellules ATM. Elle fournit différents types de services de transmission de données, notamment des services orientés connexion et sans connexion.

- Couche ATM:La couche ATM est responsable de la transmission des cellules, y compris le multiplexage, le démultiplexage, le contrôle de flux et le contrôle des erreurs.

- Couche IP:La couche IP gère les paquets IP, y compris le routage, la fragmentation et le réassemblage.

Processus d'interaction

Le processus d'interaction pour la numérotation IPoA peut être largement divisé en plusieurs étapes :

- Établissement de la connexion physique:Le périphérique utilisateur (par exemple, un ordinateur ou un routeur) établit une connexion physique au commutateur ou au routeur ATM du fournisseur de services via le réseau ATM. Cela implique généralement la connexion et la configuration de lignes physiques.

- Établissement d'une connexion virtuelle ATM:Une fois la connexion physique établie, le périphérique utilisateur et le périphérique du fournisseur de services doivent établir une connexion ATM virtuelle. Cela comprend la négociation et la configuration du VPI (Virtual Path Identifier) et du VCI (Virtual Channel Identifier) pour créer une connexion ATM de bout en bout.

- Configuration de l'adresse IP:Une fois la connexion virtuelle ATM établie avec succès, le périphérique utilisateur doit obtenir une adresse IP valide. Cela peut être effectué via DHCP (Dynamic Host Configuration Protocol) pour une allocation automatique ou via une configuration IP statique manuelle.

- Routage:Le dispositif utilisateur sélectionne la connexion virtuelle ATM appropriée pour la transmission de données en fonction de l'adresse IP de destination et des informations de la table de routage.

- Encapsulation et transmission des données:Au niveau de la couche IP, les paquets IP sont encapsulés dans des cellules ATM et transmis via la connexion virtuelle ATM établie à l'adresse cible.

Conclusion

IPoA est un protocole conçu pour transmettre des données IP sur les réseaux ATM, permettant un accès Internet efficace et fiable. Bien qu'il présente des avantages, l'évolution progressive vers des technologies plus avancées peut limiter son utilisation dans les environnements réseau modernes.

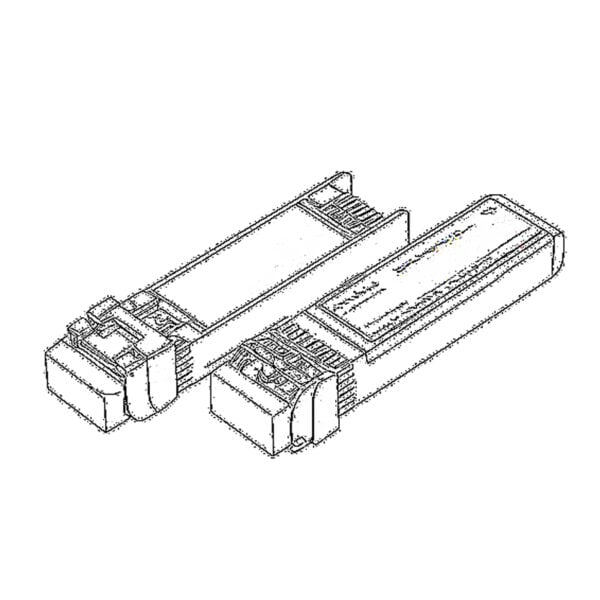

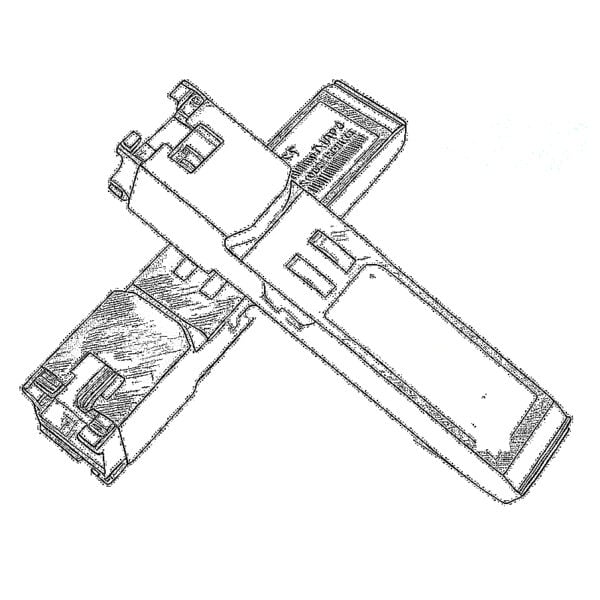

SFP/SFP+ (1G/2,5G/5G/10G)

SFP/SFP+ (1G/2,5G/5G/10G) SFP-T (1G/2,5G/10G)

SFP-T (1G/2,5G/10G) Câble AOC 10G/25G/40G/100G

Câble AOC 10G/25G/40G/100G Câble DAC 10G/25G/40G/100G

Câble DAC 10G/25G/40G/100G Carte de développement de cartes de développement QSFP28

Carte de développement de cartes de développement QSFP28 Convertisseurs de média cuivre vers fibre optique

Convertisseurs de média cuivre vers fibre optique Carte PCBA de convertisseur de média à fibre optique

Carte PCBA de convertisseur de média à fibre optique Convertisseurs de média à fibre optique OEO

Convertisseurs de média à fibre optique OEO Convertisseurs de média série vers fibre optique

Convertisseurs de média série vers fibre optique Convertisseurs de média vidéo vers fibre optique

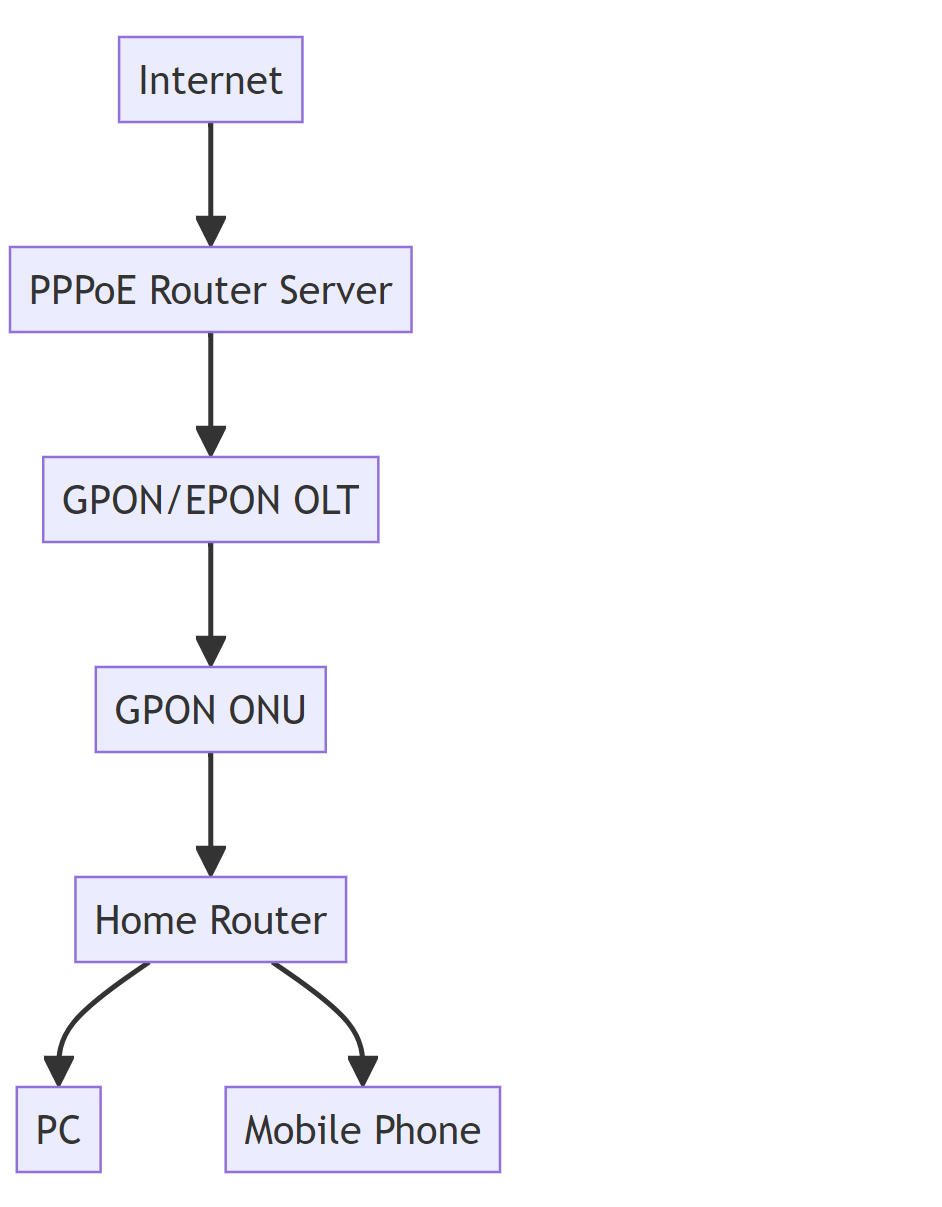

Convertisseurs de média vidéo vers fibre optique ONU GPON/EPON 1000M

ONU GPON/EPON 1000M ONU/XG-PON/XGS-PON 10G EPON

ONU/XG-PON/XGS-PON 10G EPON 2,5G GPON/XPON STICK SFP ONU

2,5G GPON/XPON STICK SFP ONU POE GPON/EPON ONU

POE GPON/EPON ONU ONT GPON/EPON sans fil

ONT GPON/EPON sans fil ÉPON OLT

ÉPON OLT Réseau optique de transmission GPON

Réseau optique de transmission GPON Module SFP PON

Module SFP PON Interrupteurs industriels

Interrupteurs industriels Commutateurs gérés

Commutateurs gérés Commutateurs POE

Commutateurs POE Commutateurs non gérés

Commutateurs non gérés Câbles à fibre optique MTP/MPO

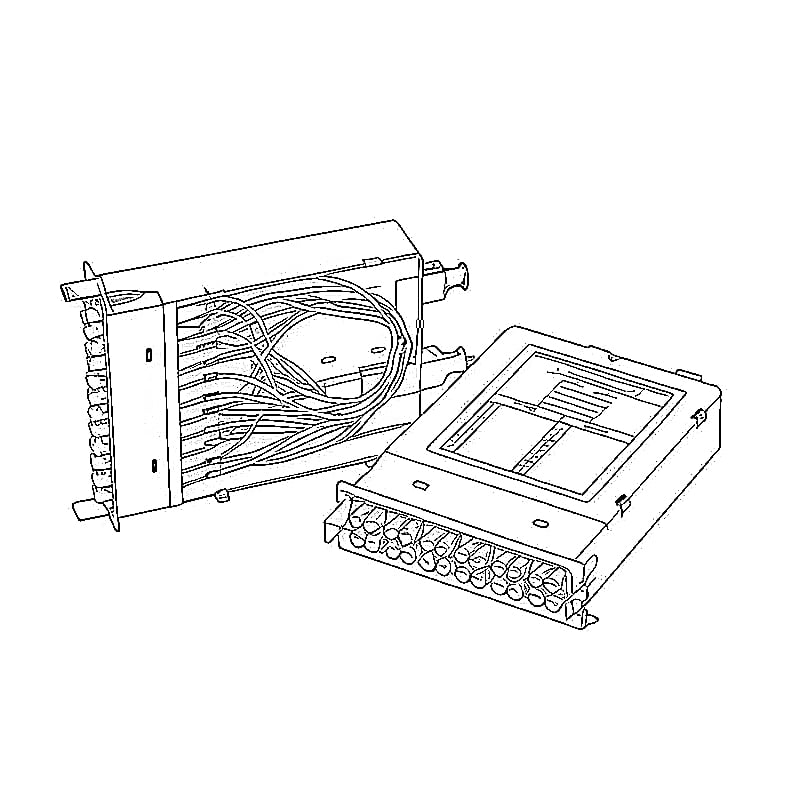

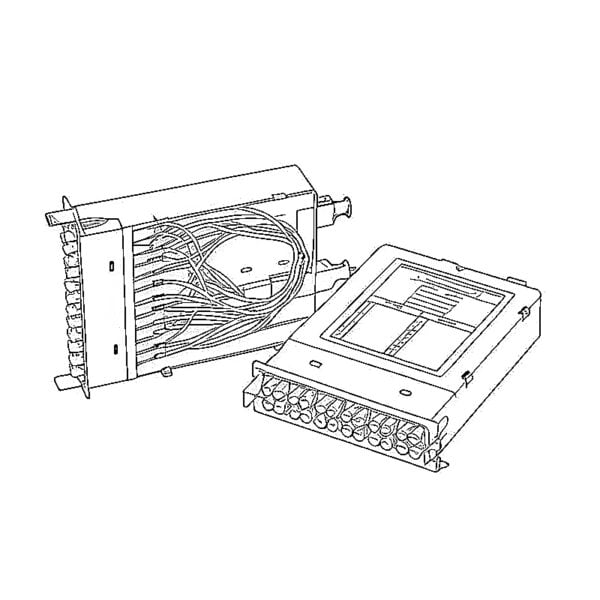

Câbles à fibre optique MTP/MPO Cassettes à fibre optique

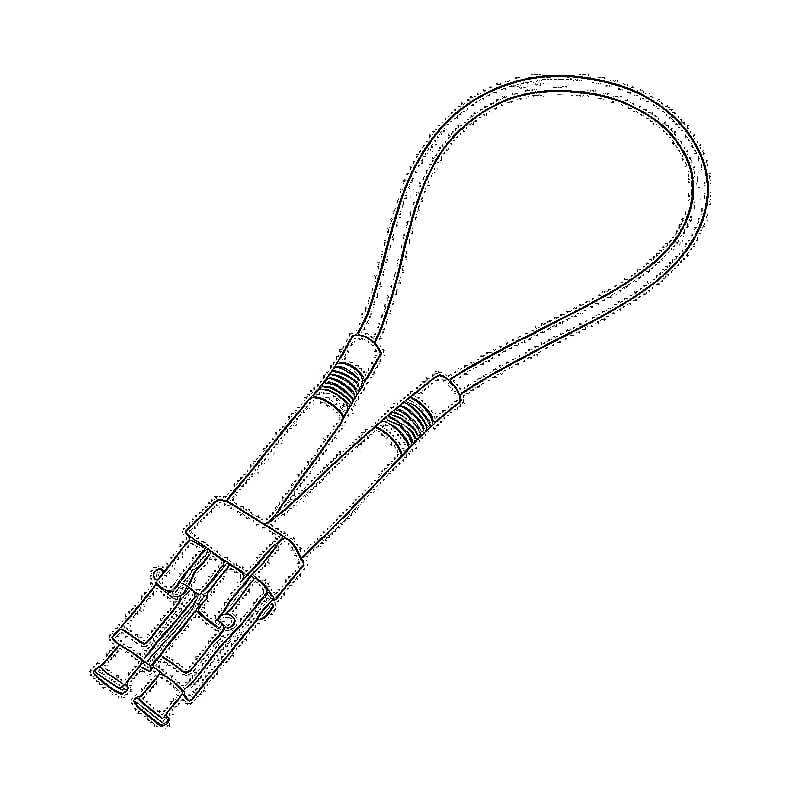

Cassettes à fibre optique Boucle de retour à fibre optique

Boucle de retour à fibre optique Câbles optiques et pigtails en fibre optique

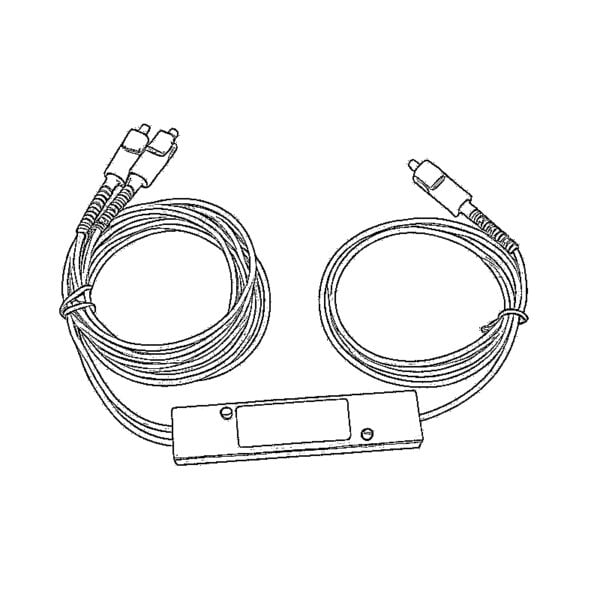

Câbles optiques et pigtails en fibre optique Répartiteurs optiques et boîtier répartiteur

Répartiteurs optiques et boîtier répartiteur Connecteurs à bride en fibre

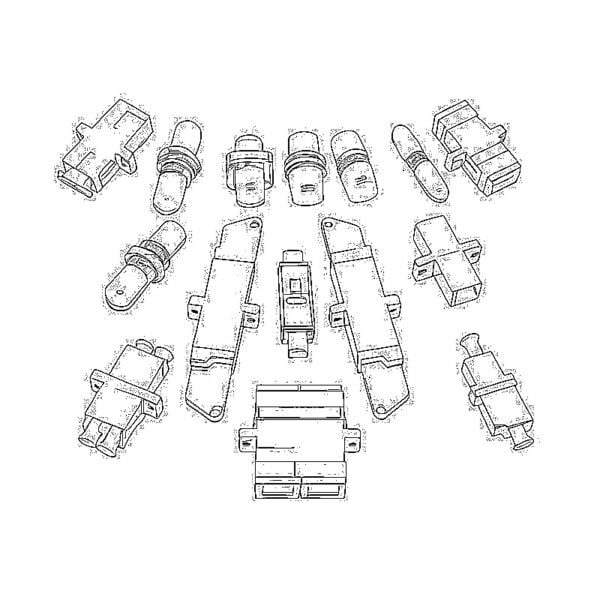

Connecteurs à bride en fibre Adaptateurs optiques

Adaptateurs optiques Atténuateur optique

Atténuateur optique Connecteur rapide et panneau de connexion

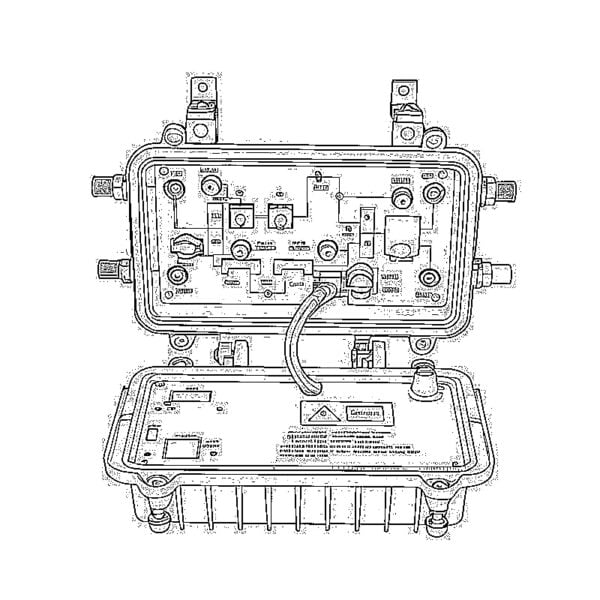

Connecteur rapide et panneau de connexion Amplificateur CATV

Amplificateur CATV Récepteur optique CATV

Récepteur optique CATV Localisateur de défauts visuel

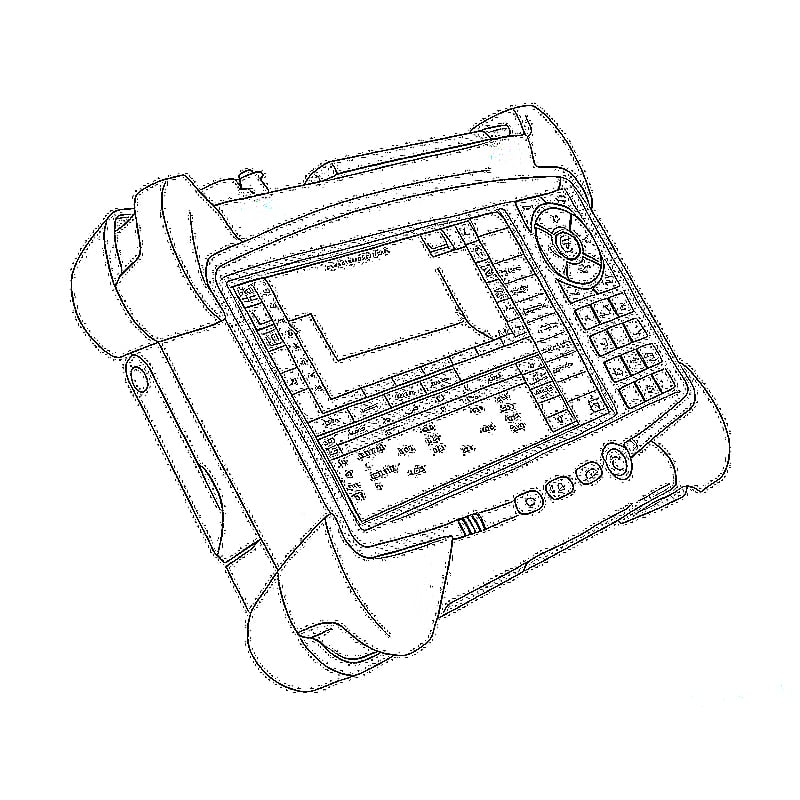

Localisateur de défauts visuel Réflectométrie optique (OTDR)

Réflectométrie optique (OTDR) Mesureur de puissance optique

Mesureur de puissance optique Identifiant de fibre optique

Identifiant de fibre optique Nettoyants pour fibres optiques

Nettoyants pour fibres optiques Couperets et dénudeurs de fibres

Couperets et dénudeurs de fibres Outils en cuivre

Outils en cuivre